keycloak部署和使用

简介

Keycloak是一个开源软件产品,旨在为现代的应用程序和服务,提供包含身份管理和访问管理功能的单点登录工具。截至2018年3月,红帽公司负责管理这一JBoss社区项目,并将其作为他们RH-SSO产品的上游项目。

使用

界面

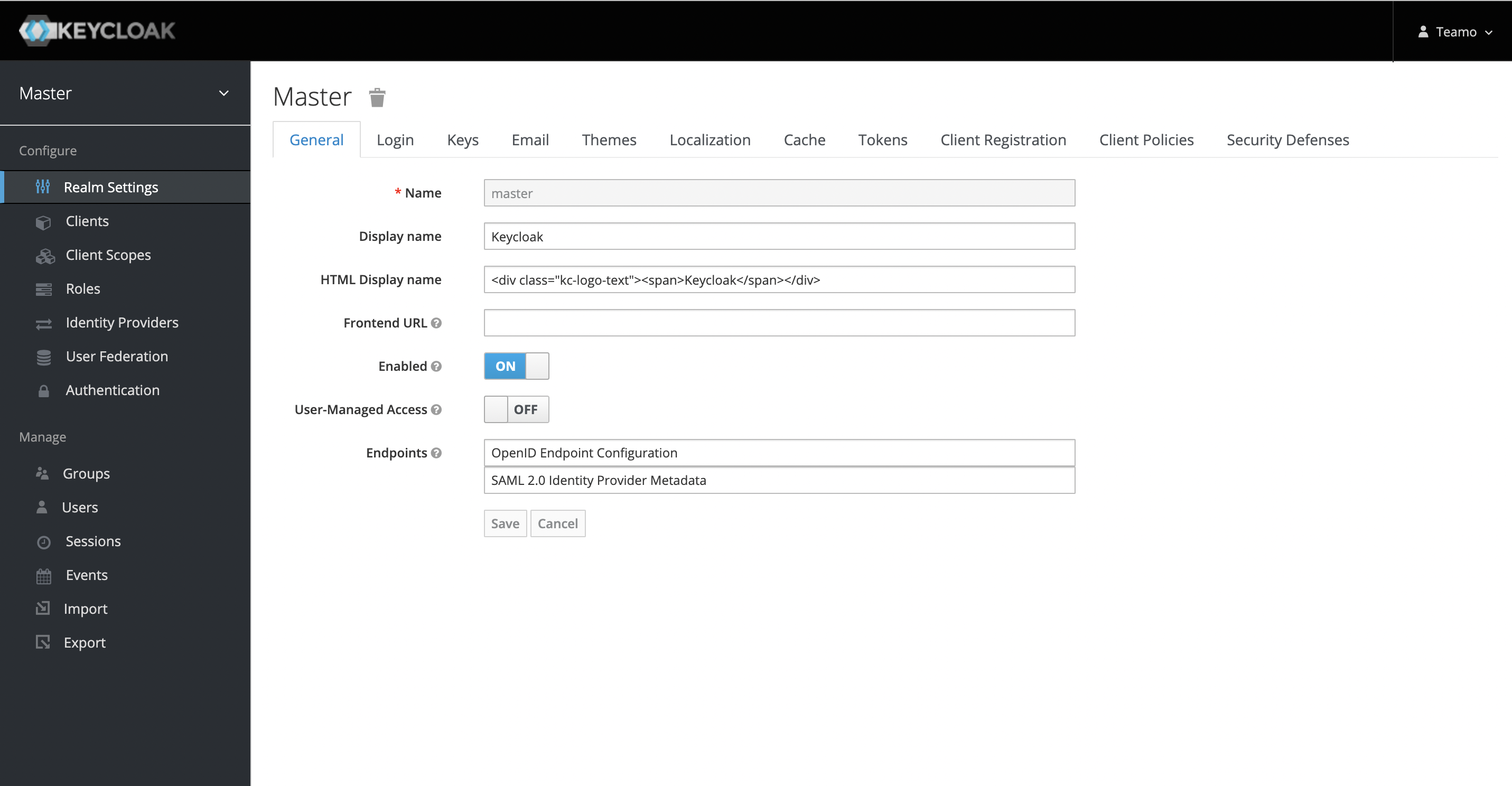

登录后界面如下

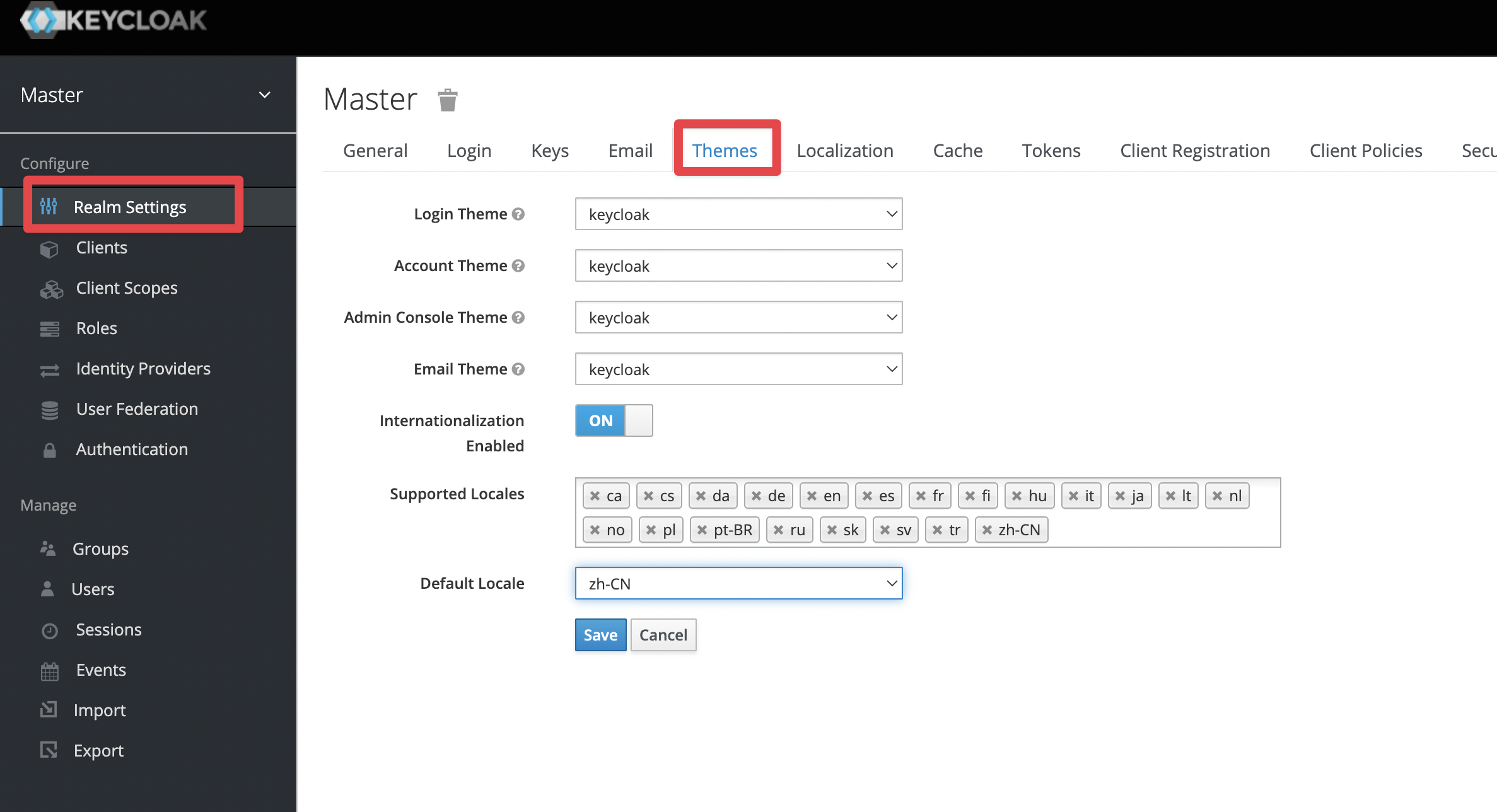

设置中文

如图进行设置

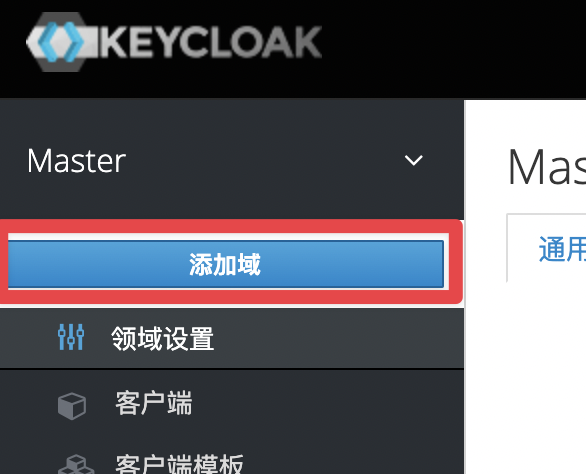

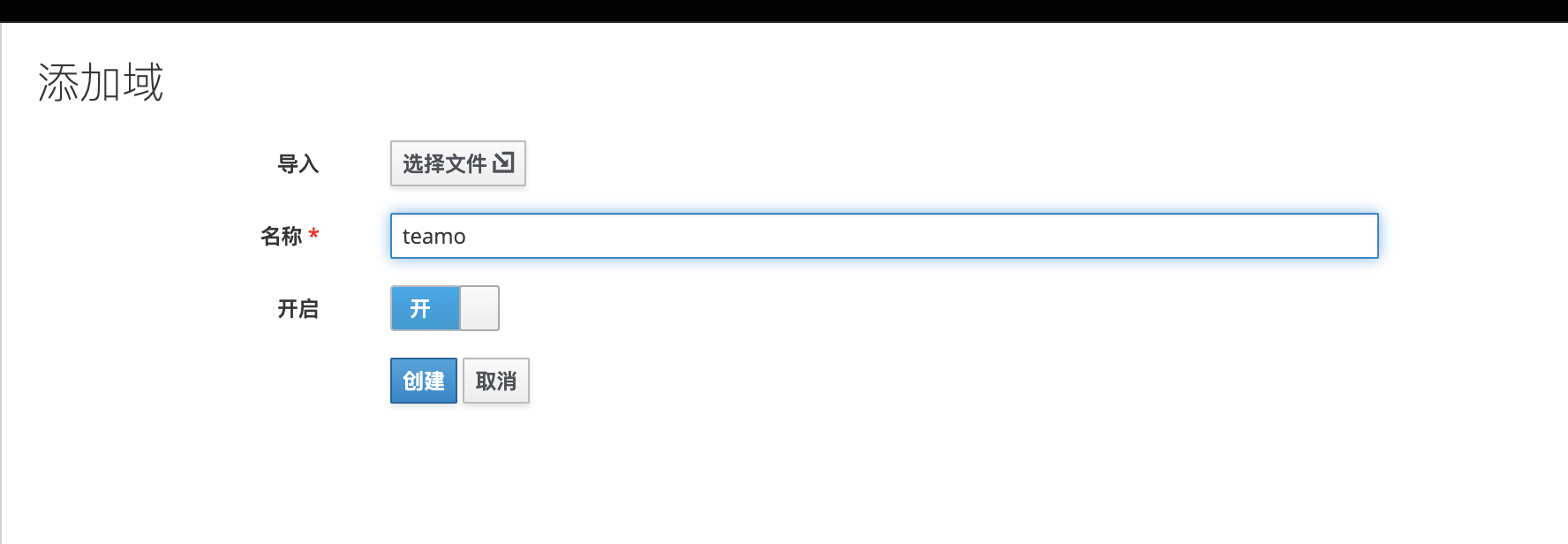

创建域

鼠标移动到左上角即可以创建域(realm),域是一个隔离的空间,在realm中我们可以创建users和applications。

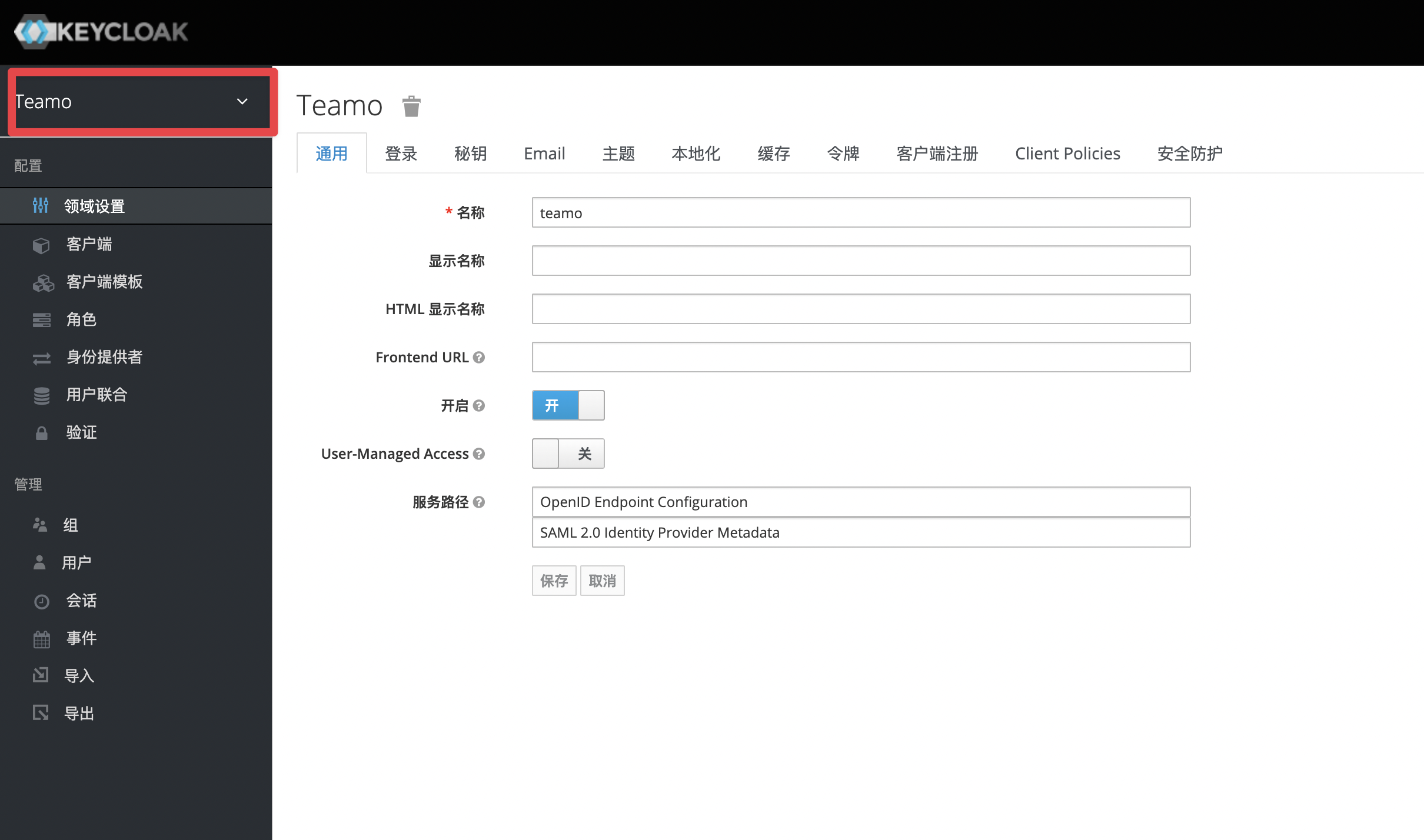

创建完成后可以看到我们已经切换到了刚刚创建的域

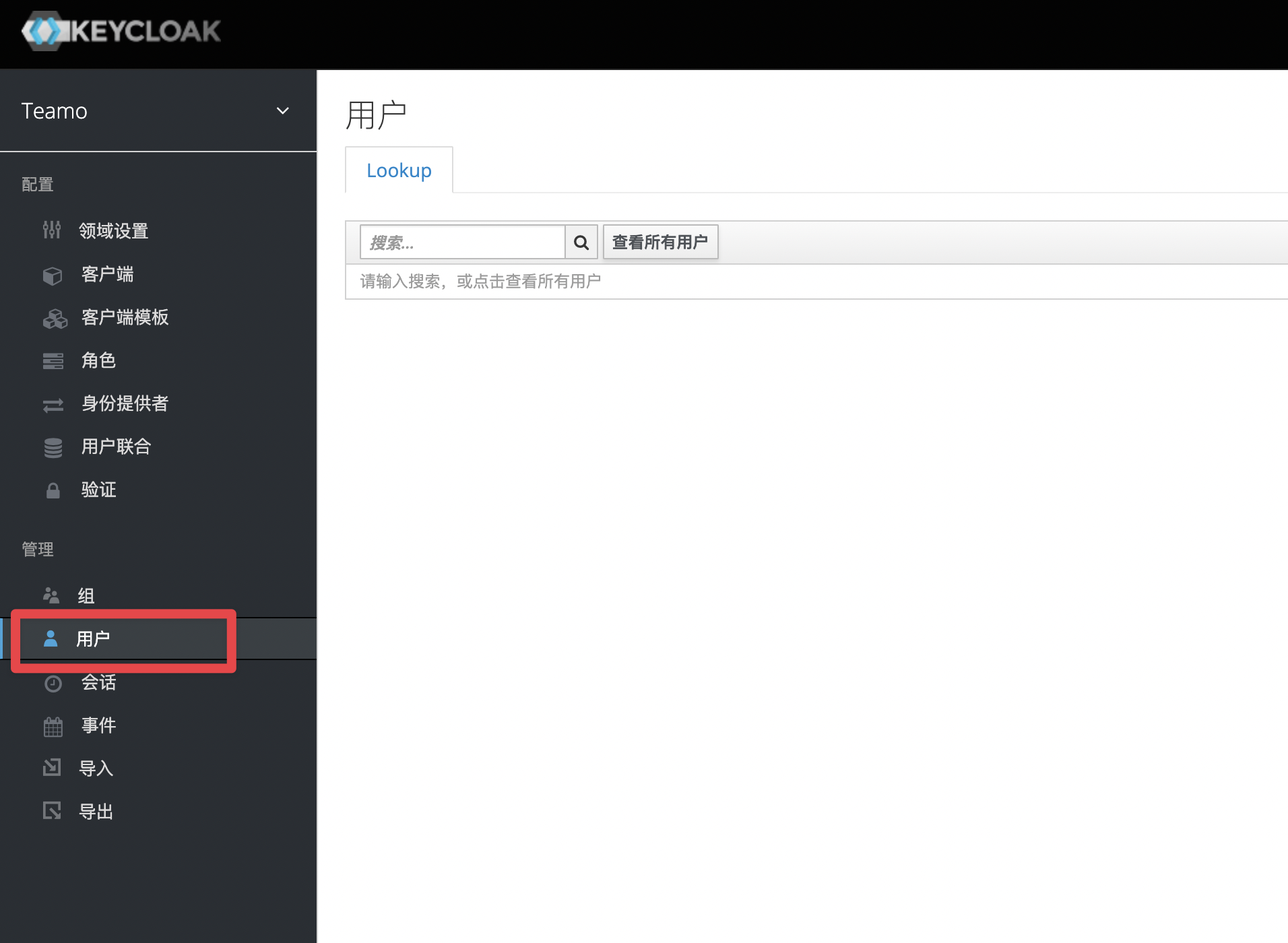

创建用户

接下来我们创建一个用户

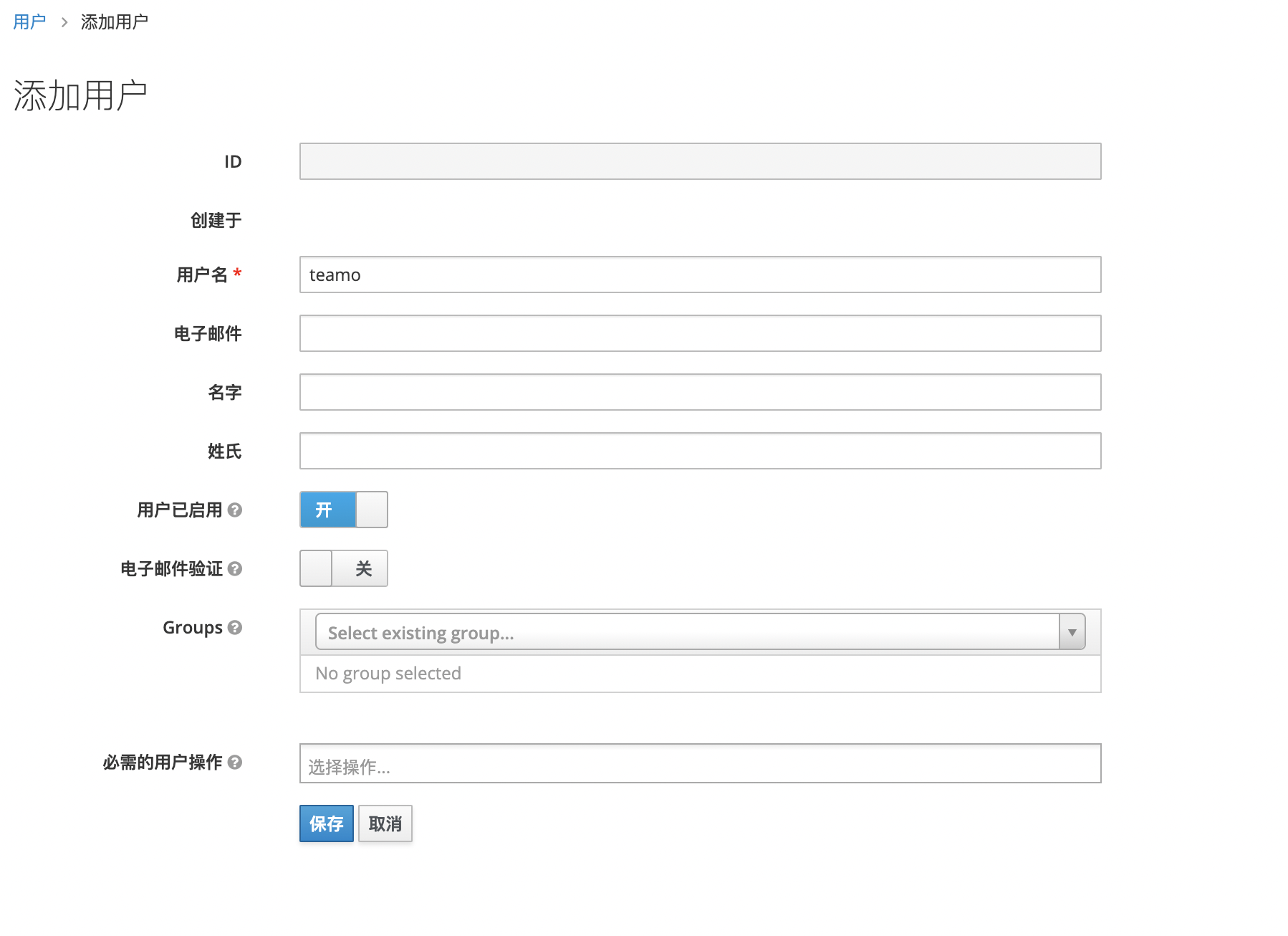

输入用户名确定即可

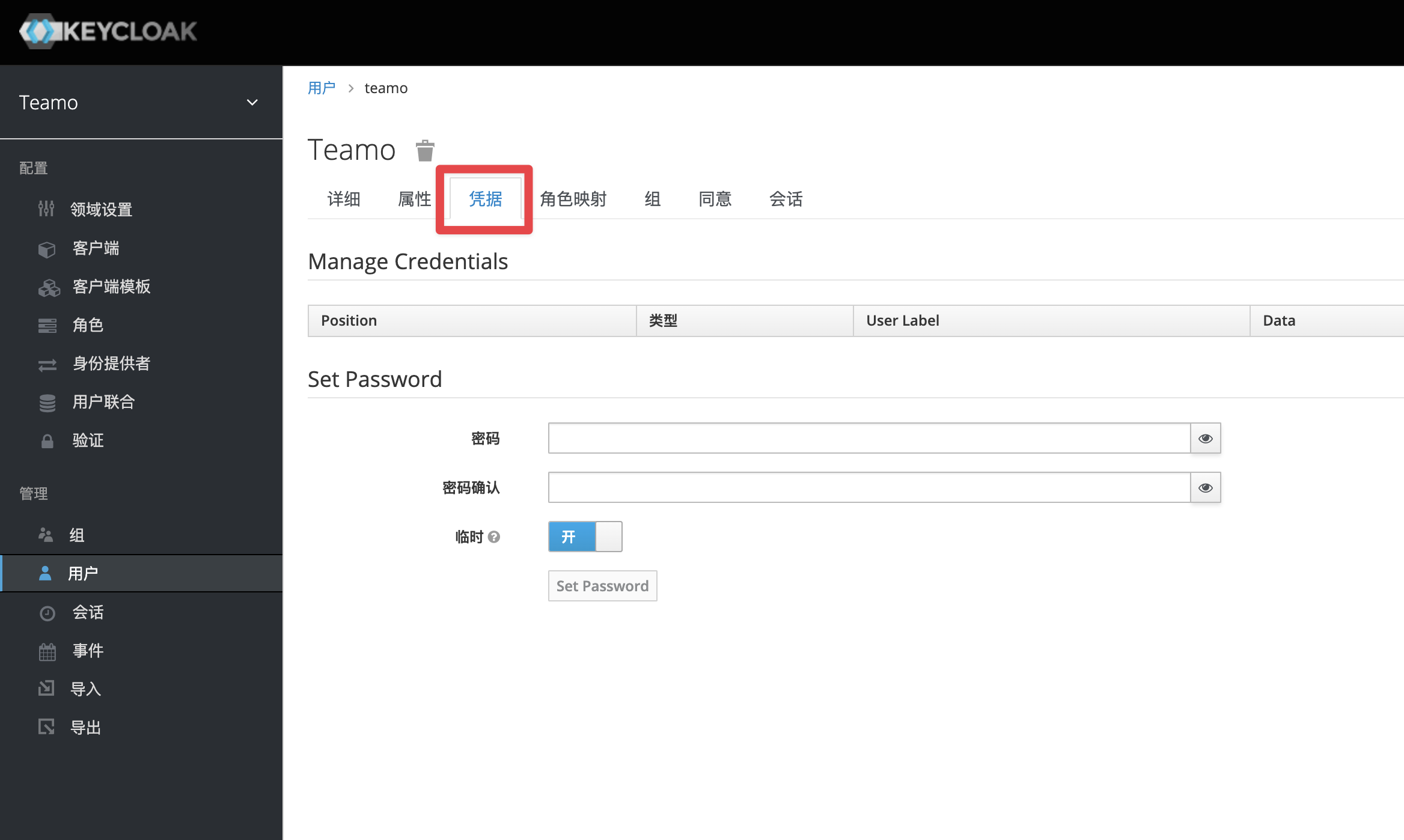

创建完成后选择到凭据页面为用户添加密码

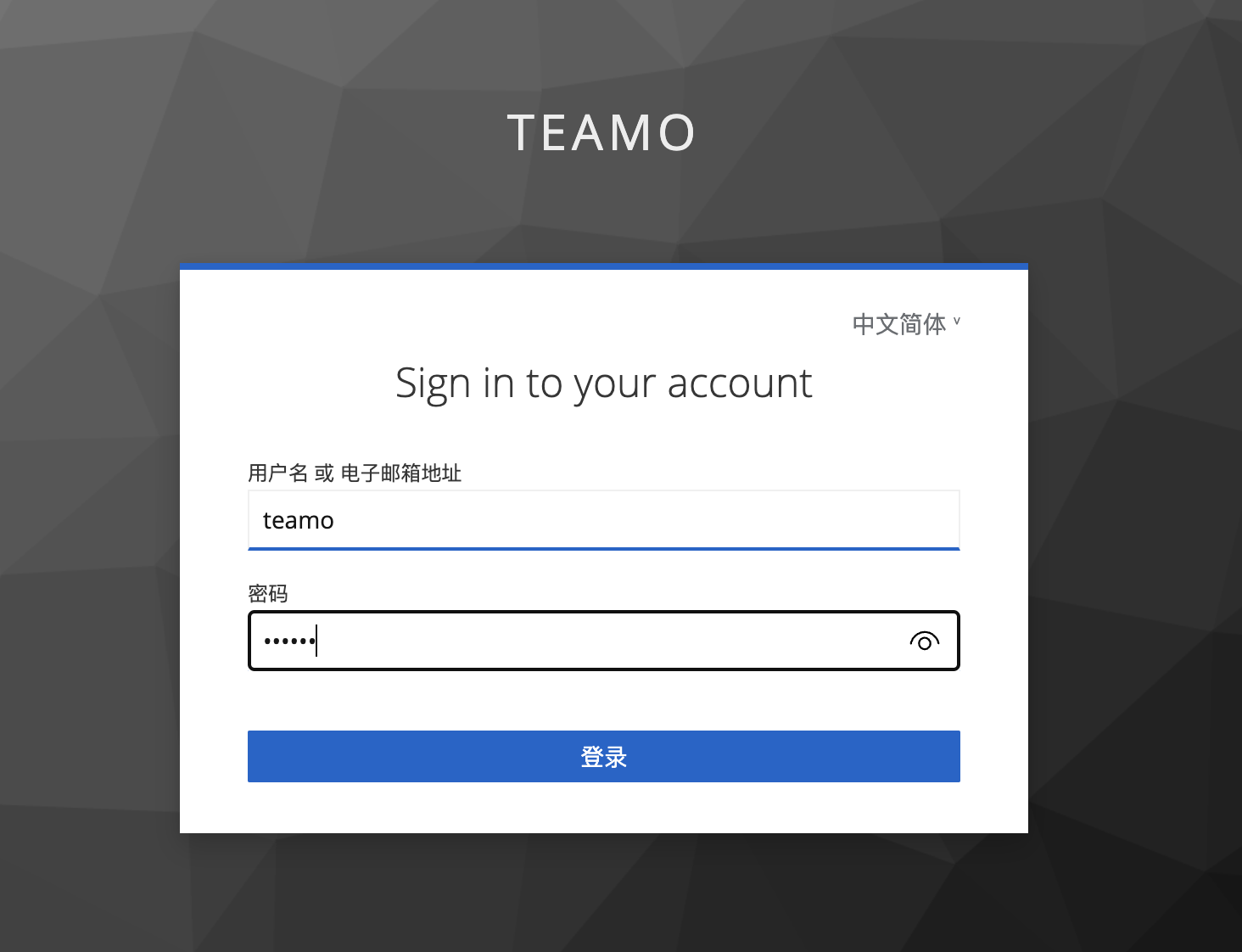

用户登录

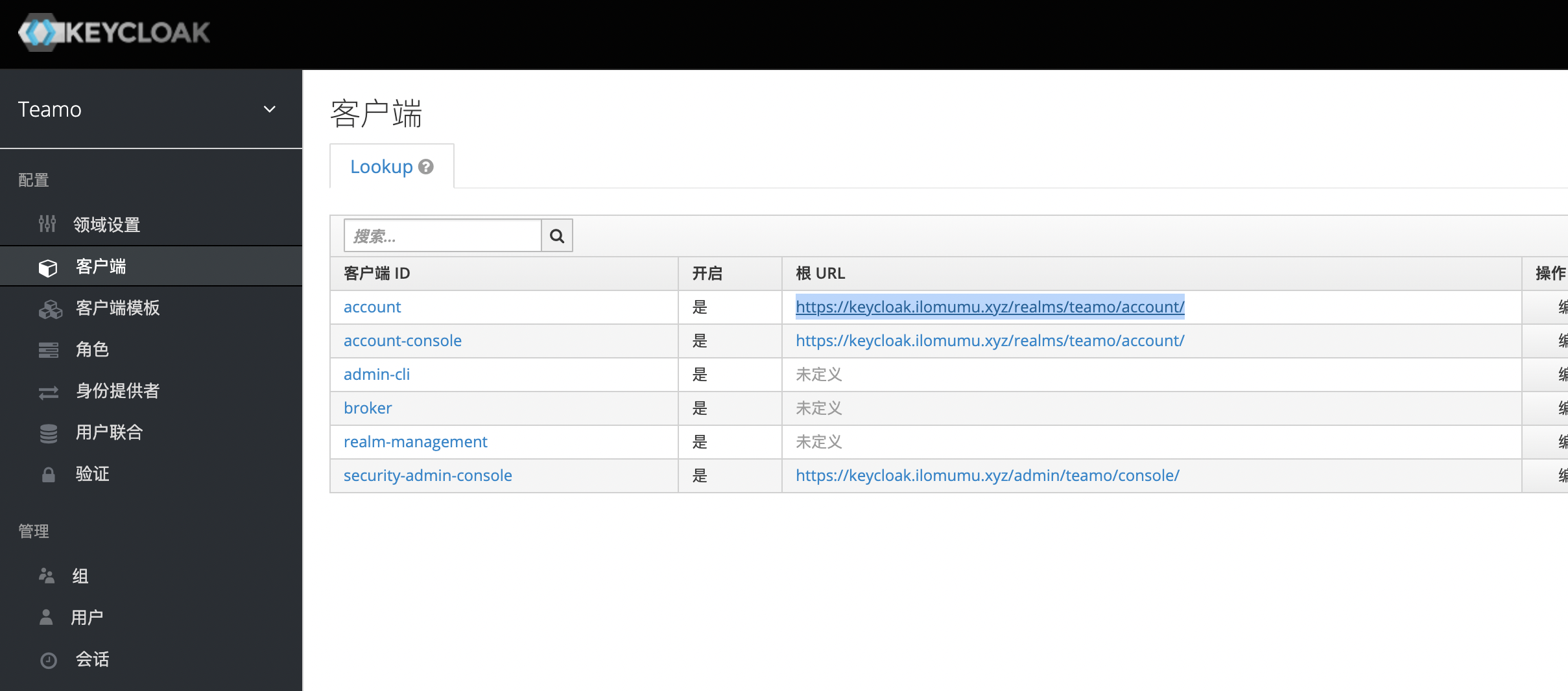

在客户端页面我们可以看到我们这个域的登录链接

尝试进行登录

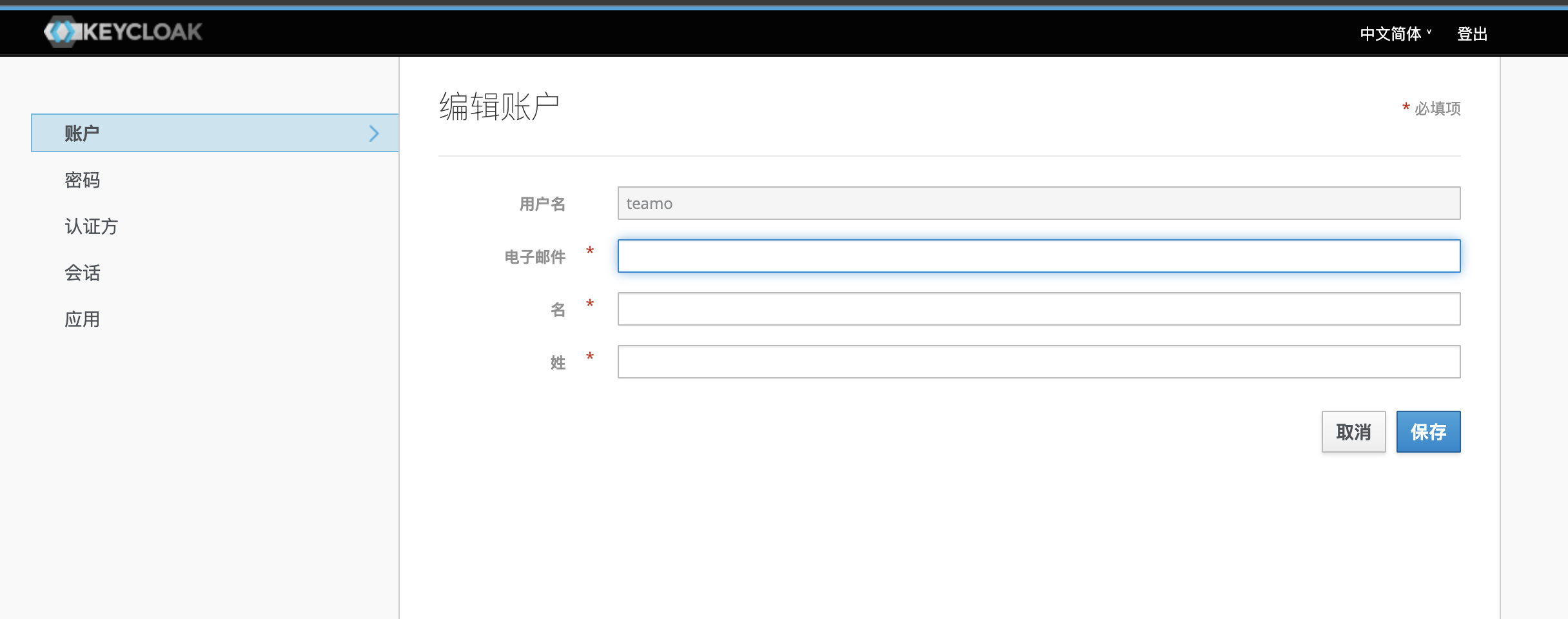

修改密码

进行配置

使用keycloak来保护你的应用程序

rancher接入keycloak(OIDC)

keycloak配置

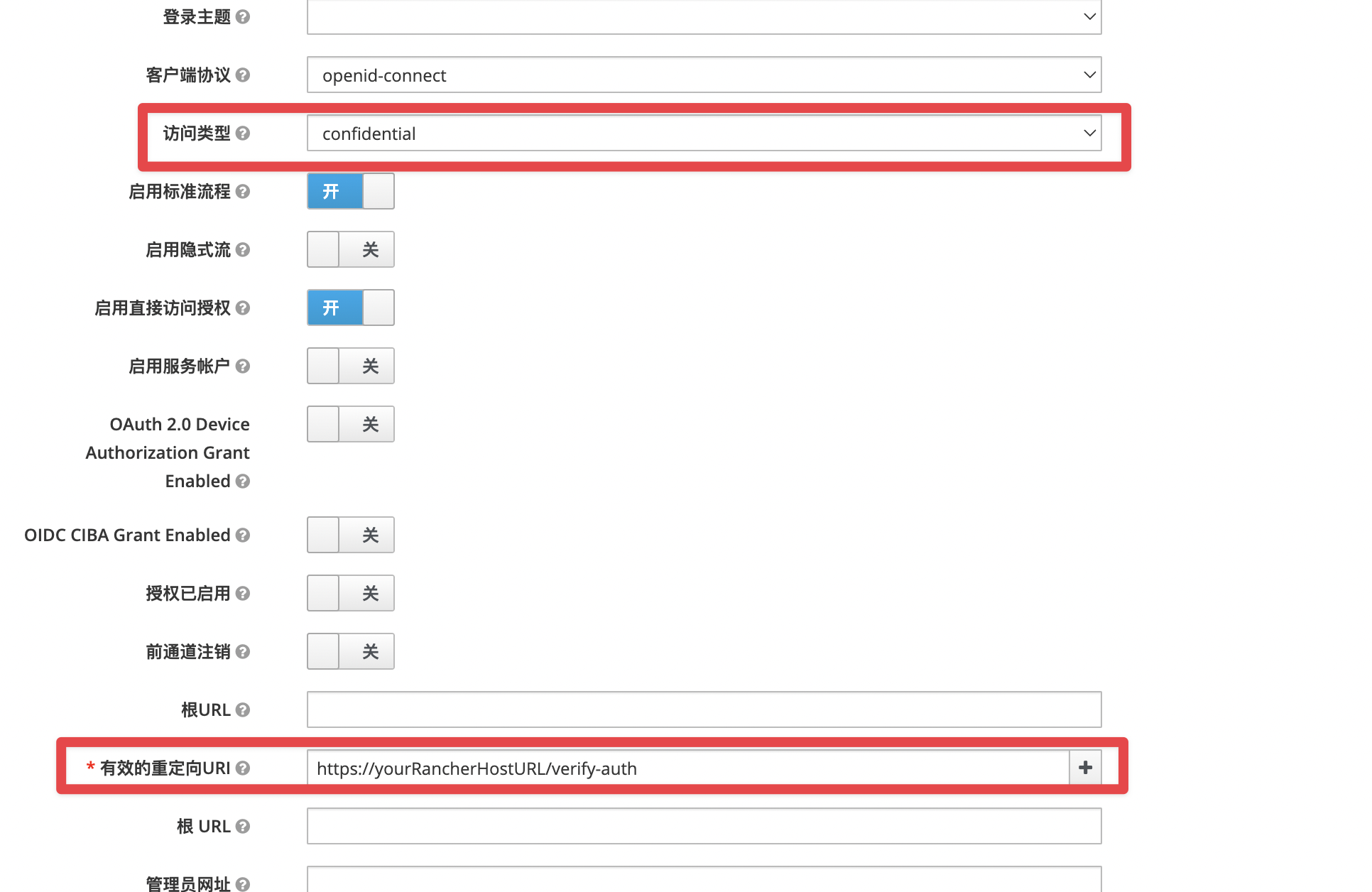

创建并配置客户端

下图中框中为必须配置,其余默认即可

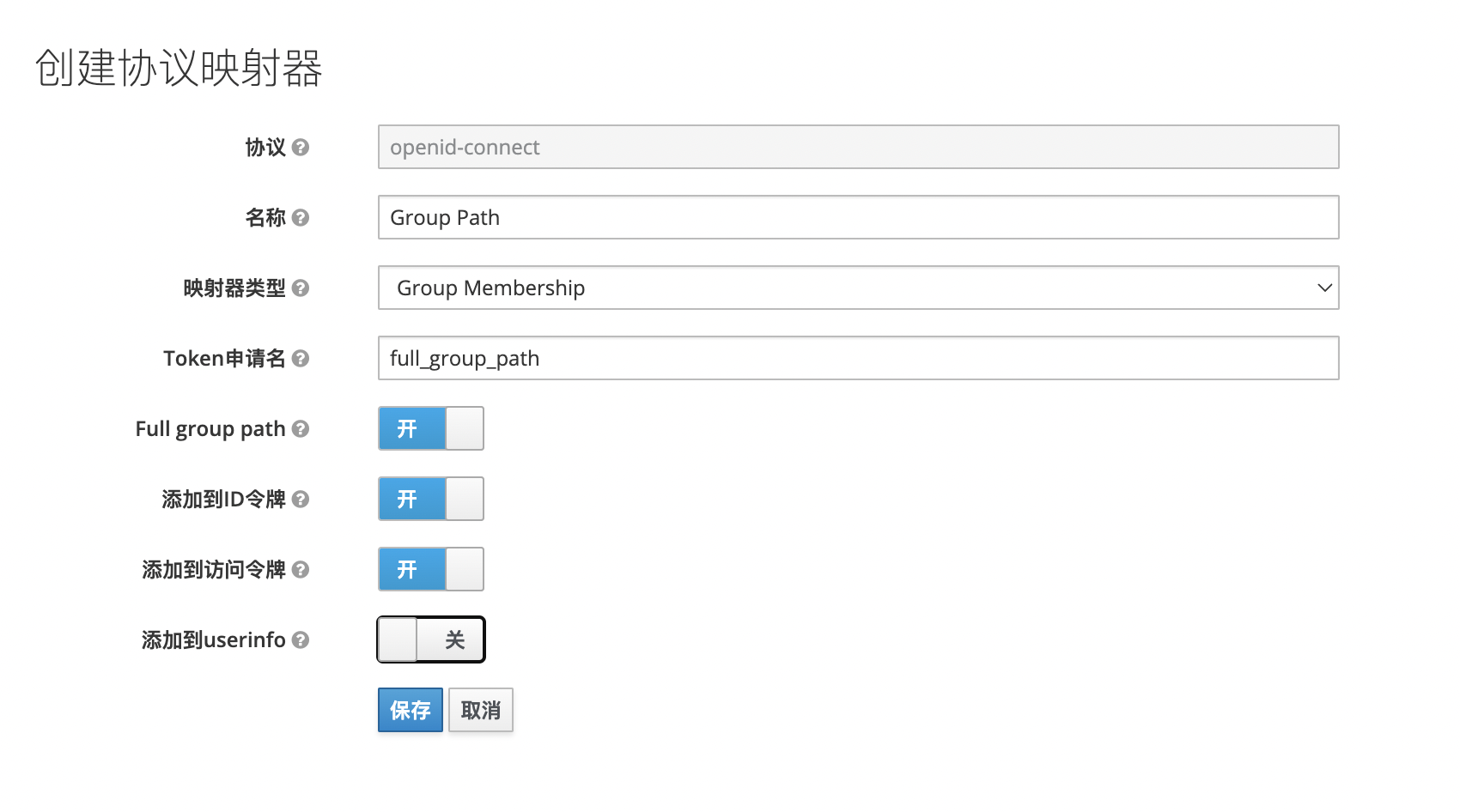

创建Mappers

rancher配置

侧边栏选择用户&认证,选择keycloak(OIDC)

填写选项

密文从keycloak上获取

确认并登录后可以看到已启用

测试

再次访问我们可以发现登录页面已经变化

点击使用keycloak登录后会跳转页面,登录完成后会跳回rancher首页

废弃内容

rancher接入keycloak(SAML)

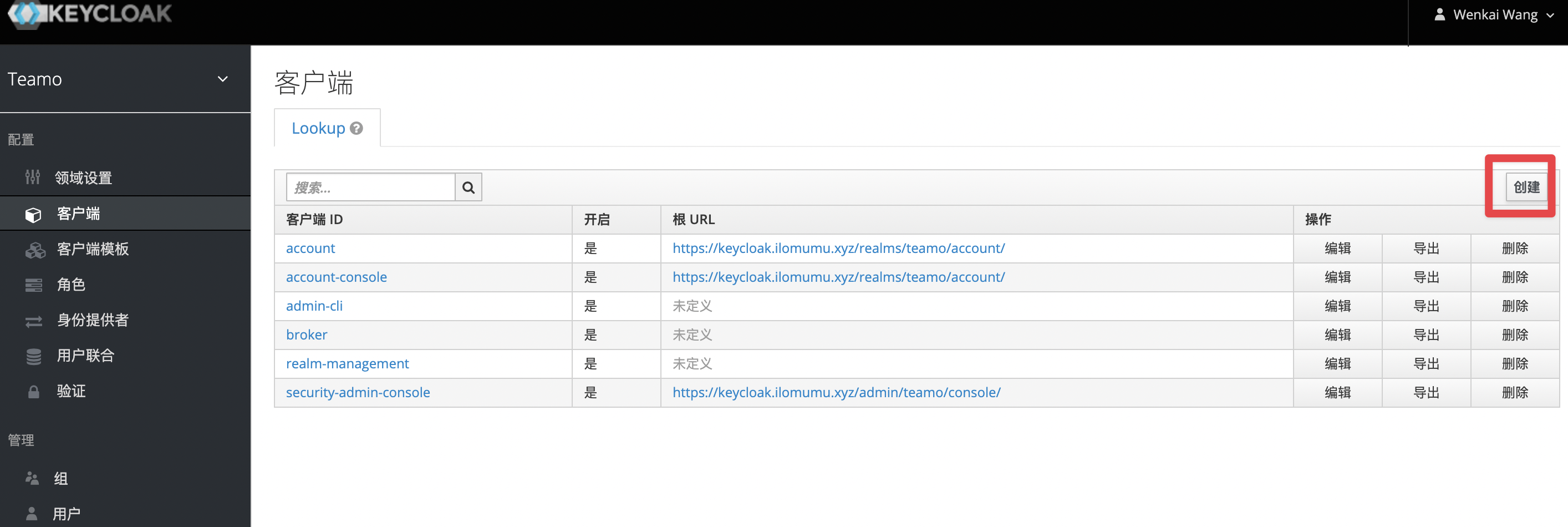

keycloak配置

创建和配置客户端

按照内容进行填写

# 客户端ID https://yourRancherHostURL/v1-saml/keycloak/saml/metadata

保存后稍微修改下配置,将下面三项设为开启

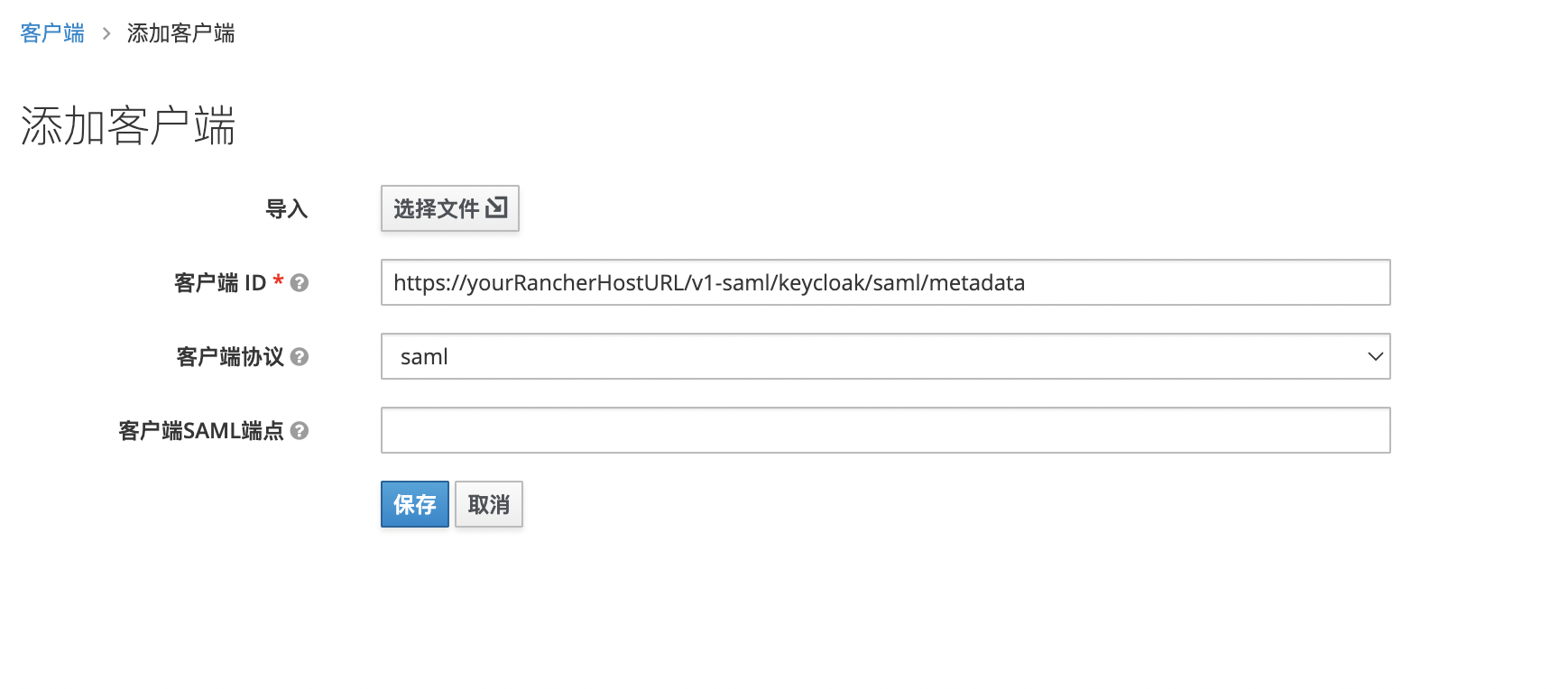

填写有效的重定向URI

#有效的重定向URI https://yourRancherHostURL/v1-saml/keycloak/saml/acs

设置Mappers并且添加所有内置

添加完成后如图所示

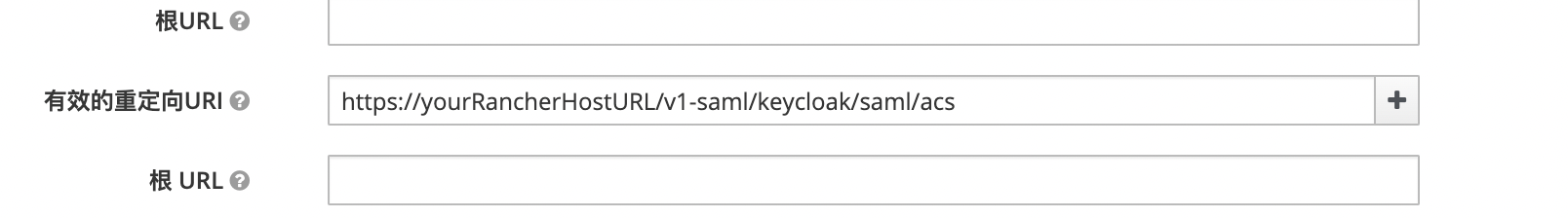

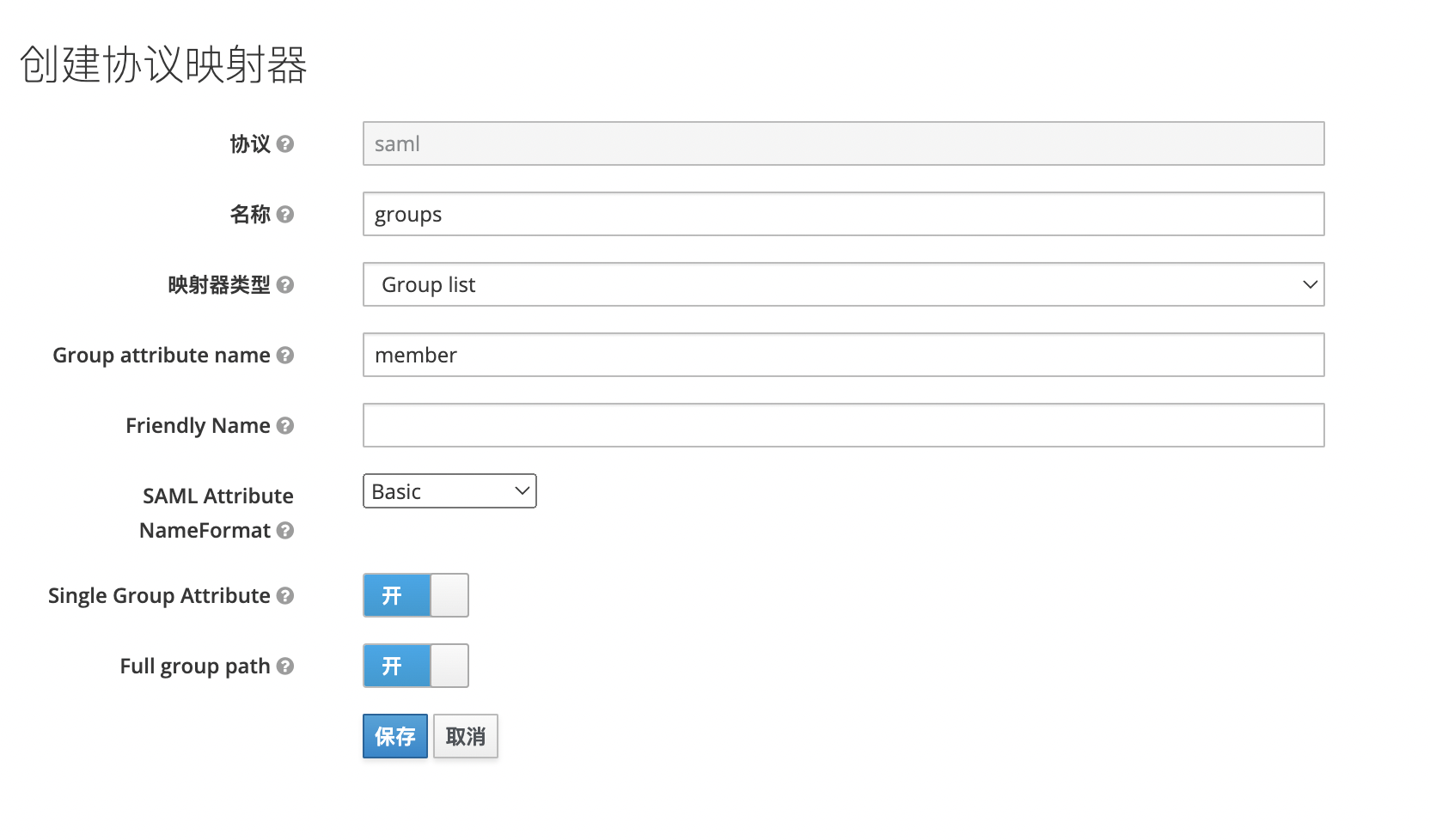

再次点击添加创建一个组列表Mappers,按照图片进行配置

下载我们的配置文件

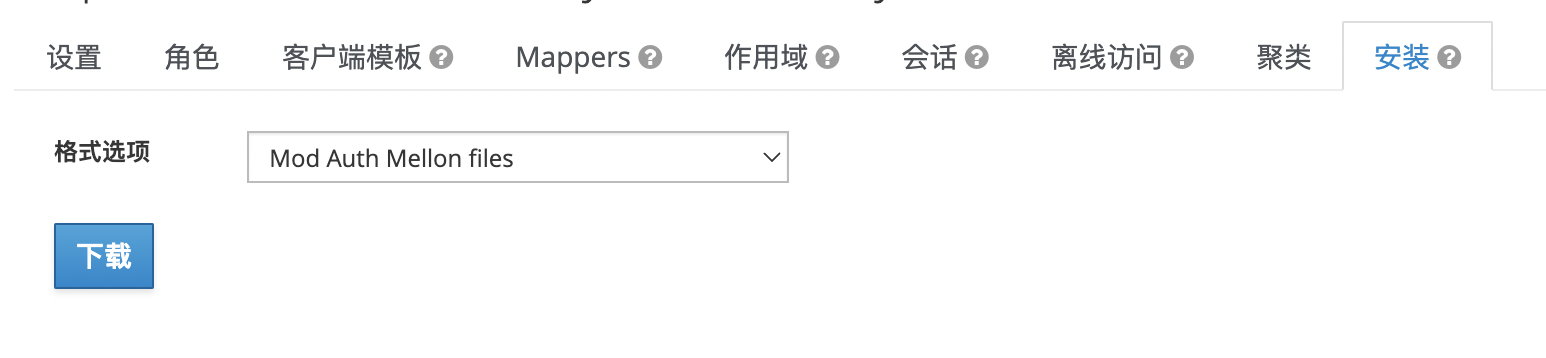

选择到安装选项卡,选择Mod Auth Mellon files格式进行下载

下载完成后我们会得到一个压缩包,解压并选择其中的idp开头文件

文件的内容类似下图

rancher配置

生成证书

openssl req -x509 -sha256 -nodes -days 3650 -newkey rsa:2048 -keyout myranchersamlservice.key -out myranchersamlservice.cert

首先在侧边栏中选择--用户&认证—认证

选择keycloak saml

按照图片进行配置

点击启用并登录

启用成功