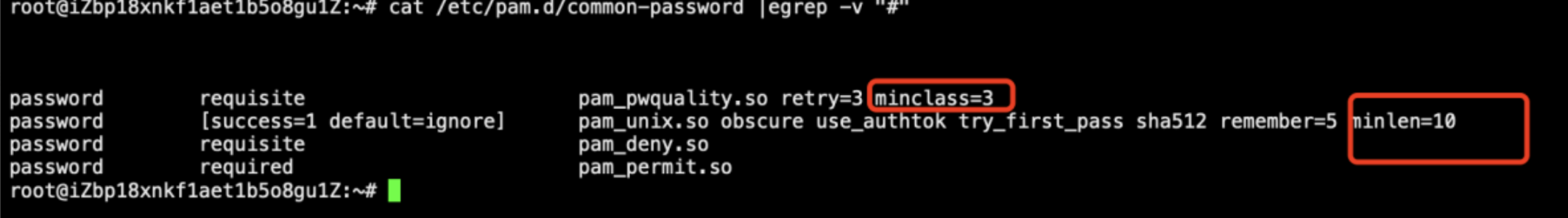

ubuntu20.04服务器安全策略设定

密码策略

1、经核查,服务器用户身份标识唯一,口令存储在服务器中采用SHA512算法,服务器配置口令复杂度,口令要求8位以上,字母、数字、特殊字符组成,口令180天定期更换。

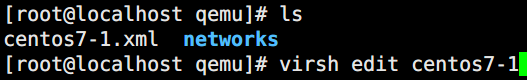

# SHA512算法查看

cat /etc/login.defs |grep ENCRYPT_METHOD

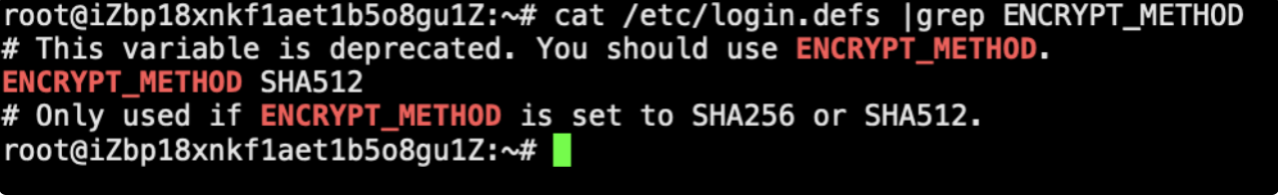

#口令180天更换

cat /etc/login.defs |egrep -v "#" |grep PASS_MAX_DAYS

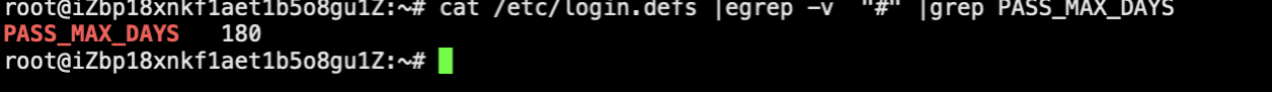

# 密码负载度策略查看,看password那一栏是否引入pam_cracklib.so参数

需要先安装模块

apt-get update&&apt-get install libpam-cracklib

编辑/etc/pam.d/common-password,在password requisite pam_cracklib.so开头的这一行配置minclass(至少包含小写字母、大写字母、数字、特殊字符等4类字符中的3类或4类)设置为3或4,即在行末尾加上参数minclass=3;在password [success=1 default=ignore] pam_unix.so开头的这一行增加配置minlen(密码最小长度)设置为8-32位,建议为10,即在行末尾加上参数minlen=10

登录超时设定

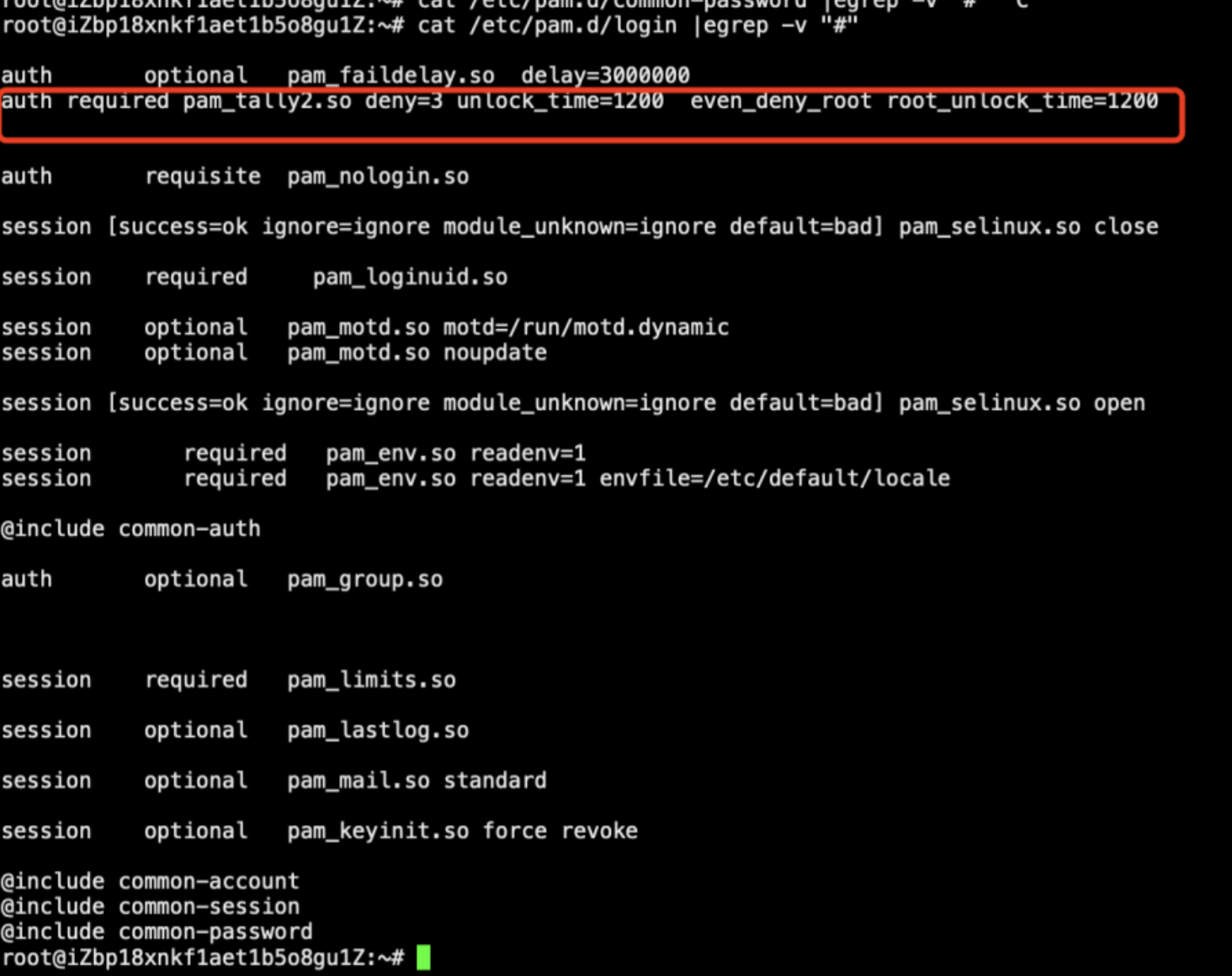

2、经核查,服务器启用登录失败功能,登录失败3次后用户锁定20分钟,root用户锁定20分钟,启用登录连接超时自动退出功能,超时10分钟自动退出。

vim /etc/pam.d/login

添加:

auth required pam_tally2.so deny=3 unlock_time=1200 even_deny_root root_unlock_time=1200

参数介绍: 1.auth required pam_tally2.so #是固定的 2.deny #设置普通用户和root用户连续错误登陆的最大次数,超过最大次数,则锁定该用户 3.unlock_time #设定普通用户锁定后,多少时间后解锁,单位为秒 4.root_unlock_time #设定root用户锁定后,多少时间后解锁,单位是秒 |

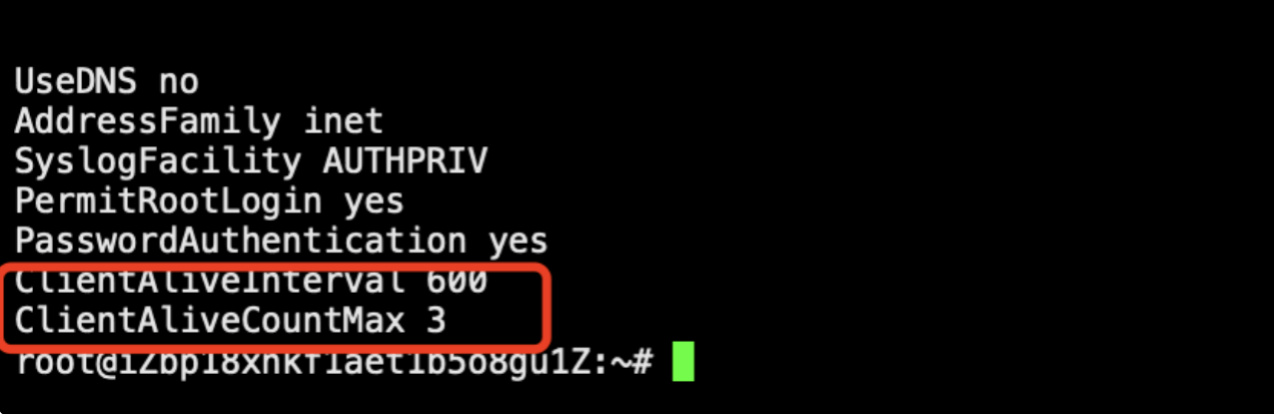

编辑/etc/ssh/sshd_config

10分钟空间超时 退出,最多3个活跃用户登录设置如下:将ClientAliveInterval 设置为300到900,即5-15分钟,将ClientAliveCountMax设置为0-3之间。

10分钟空间超时 退出,最多两个活跃用户登录

ClientAliveInterval 600 ClientAliveCountMax 2

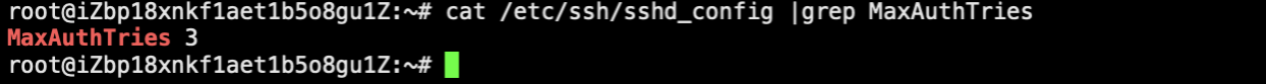

在/etc/ssh/sshd_config中取消MaxAuthTries注释符号#,设置最大密码尝试失败次数3-6,建议为3:

MaxAuthTries 3

重启ssh服务

systemctl restart ssh systemctl enable ssh

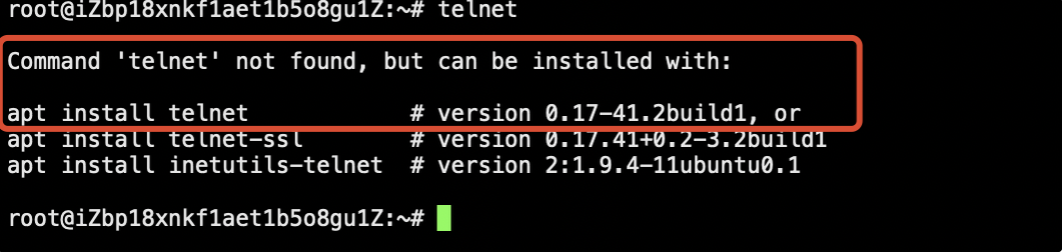

telnet服务关闭

3、经核查,服务器通过SSH连接堡垒机后,使用SSH协议登录服务器的方式进行远程管理,且关闭了Telnet和HTTP明文传输协议,可防止鉴别信息在网络传输过程中被窃听。

apt-get remove telnet

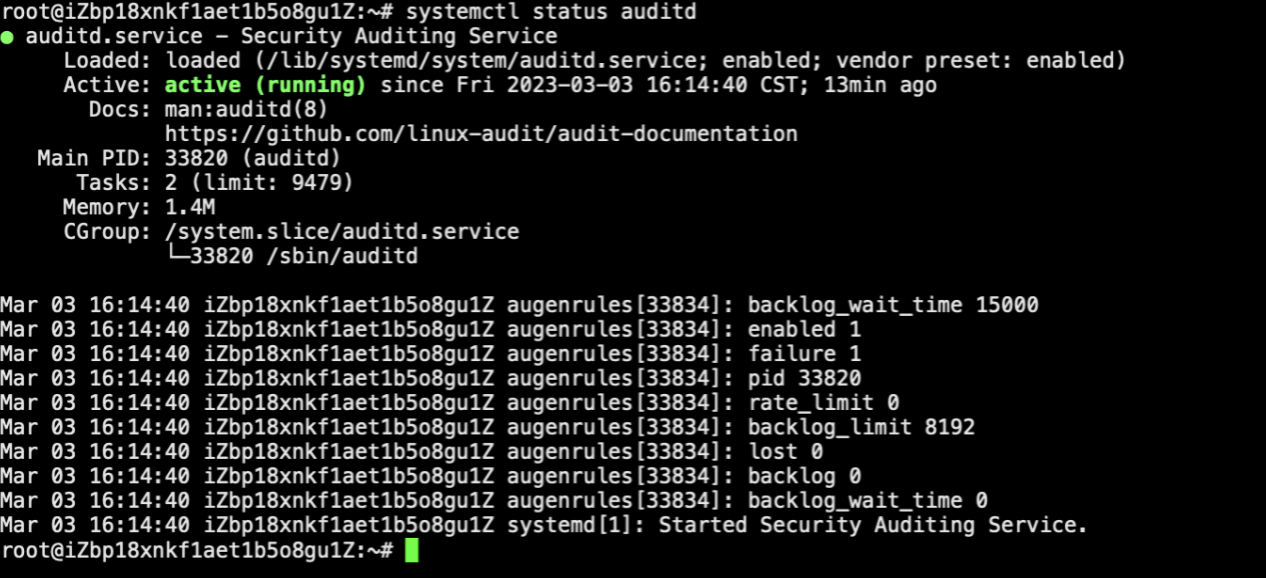

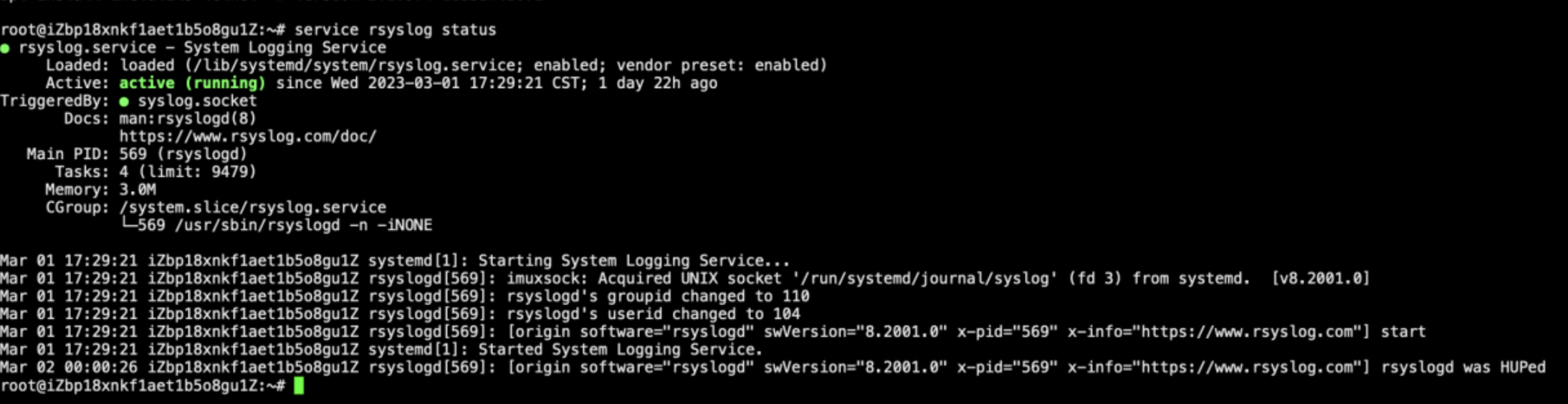

审计日志开启

4、经核查,服务器已开启rsyslogd和auditd进程进行审计,审计内容包括系统内重要安全相关事件,包括auth 认证行为、cron执行计划行为、mail邮件行为等。

service rsyslog status

apt-get install auditd -y systemctl start auditd systemctl enable auditd