AD域主备部署

总览

在本篇文章中, 我将记录部署多 DC 实现高可用方案的详细步骤, 期间我会尽量使用 PowerShell 来实现相应的动作, 实在找不到命令或者 GUI 更方便的再附截图. 主要步骤分为:

部署 2 台 DC 服务器提供 AD 服务 (AD域名fzcdh.com)安装 ADCS 角色为 cdh集群提供kerberos服务及ranger的用户管理

总览

在本篇文章中, 我将记录部署多 DC 实现高可用方案的详细步骤, 期间我会尽量使用 PowerShell 来实现相应的动作, 实在找不到命令或者 GUI 更方便的再附截图. 主要步骤分为:

部署 2 台 DC 服务器提供 AD 服务 (AD域名fzcdh.com)

安装 ADCS 角色为 ADFS 提供证书服务

网络规划

在虚拟化平台中,我们的网关设置为 172.16.104.1, 掩码 255.255.252.0

启动 4 台 Windows Server 2019 虚拟机, 网卡均使用 VMnet2, 规划 IP 地址:

| Hostname | IP | FQDN |

|---|---|---|

| DC1 | 172.16.105.69 | dc2.fzcdh.com |

| DC2 | 172.16.107.147 | dc1.fzcdh.com |

这里启动多台虚拟机的过程可以先装第一台 Windows Server 2019, 安装完成后运行 sysprep 进行通用化处理关机后创建 Snapshot, 随后使用 Snapshot 再启动 3 台虚机加快速度.

部署 DC1

以本地管理员administrator登录系统, 首先修改主机名

> Rename-Computer -NewName "DC1" # 重启 > Restart-Computer # 检查主机名 > $env:computername

配置静态 IP 地址

> Get-NetAdapter InterfaceDescription ifIndex Status MacAddress LinkSpeed ---- -------------------- ------- ------ ---------- --------- Ethernet0 Intel(R) 82574L Gigabit Network Conn... 5 Up 00-0C-29-4E-15-12 1 Gbps> #删除指定的ip及路由 Remove-NetIPAddress -InterfaceIndex 6 -Confirm:$false Remove-NetRoute -InterfaceIndex 5 -Confirm:$false 在指定网络接口上是设置ip New-NetIPAddress -InterfaceIndex 5 -IPAddress 172.16.107.147 -PrefixLength 24 -DefaultGateway 10.1.1.1

添加 AD 角色

> Install-WindowsFeature AD-Domain-Services -IncludeManagementTools

Success

Restart Needed Exit Code Feature Result

------- -------------- --------- --------------

True No Success { Active Directory 域服务, 远程服务器管理工...创建新的林和名为alian.com的域

> Install-ADDSForest -DomainName fzcdh.com -InstallDNS SafeModeAdministratorPassword: ************ 确认 SafeModeAdministratorPassword: ************

安装完成后系统会自动重启, 重启后第一次进入系统由于需要初始化相关设置, 时间会略长, 大概 5 分钟左右, 进入系统后可以在服务器管理器中看到多出了AD DS 和 DNS 角色

部署 DC2

和部署 DC1 前面步骤一样, 先改主机名, 固定 IP

Rename-Computer -NewName "DC2" #删除指定的ip及路由 Remove-NetIPAddress -InterfaceIndex 6 -Confirm:$false Remove-NetRoute -InterfaceIndex 5 -Confirm:$false New-NetIPAddress -InterfaceIndex 5 -IPAddress 172.16.107.147 -PrefixLength 24 -DefaultGateway 10.1.1.1 # 这里需要额外设置本地连接的 DNS 服务器指向 DC1 Set-DnsClientServerAddress -InterfaceIndex 5 -ServerAddresses 10.1.1.11 Restart-Computer

加入 DC1 的域

Add-Computer -DomainName fzcdh.com -Credential (Get-Credential "fzcdh.com\administrator") -Restart # 输入 AD 用户 administrator 密码, 加入成功后自动重启

重启后登录时使用 AD 用户 administrator@fzcdh.com

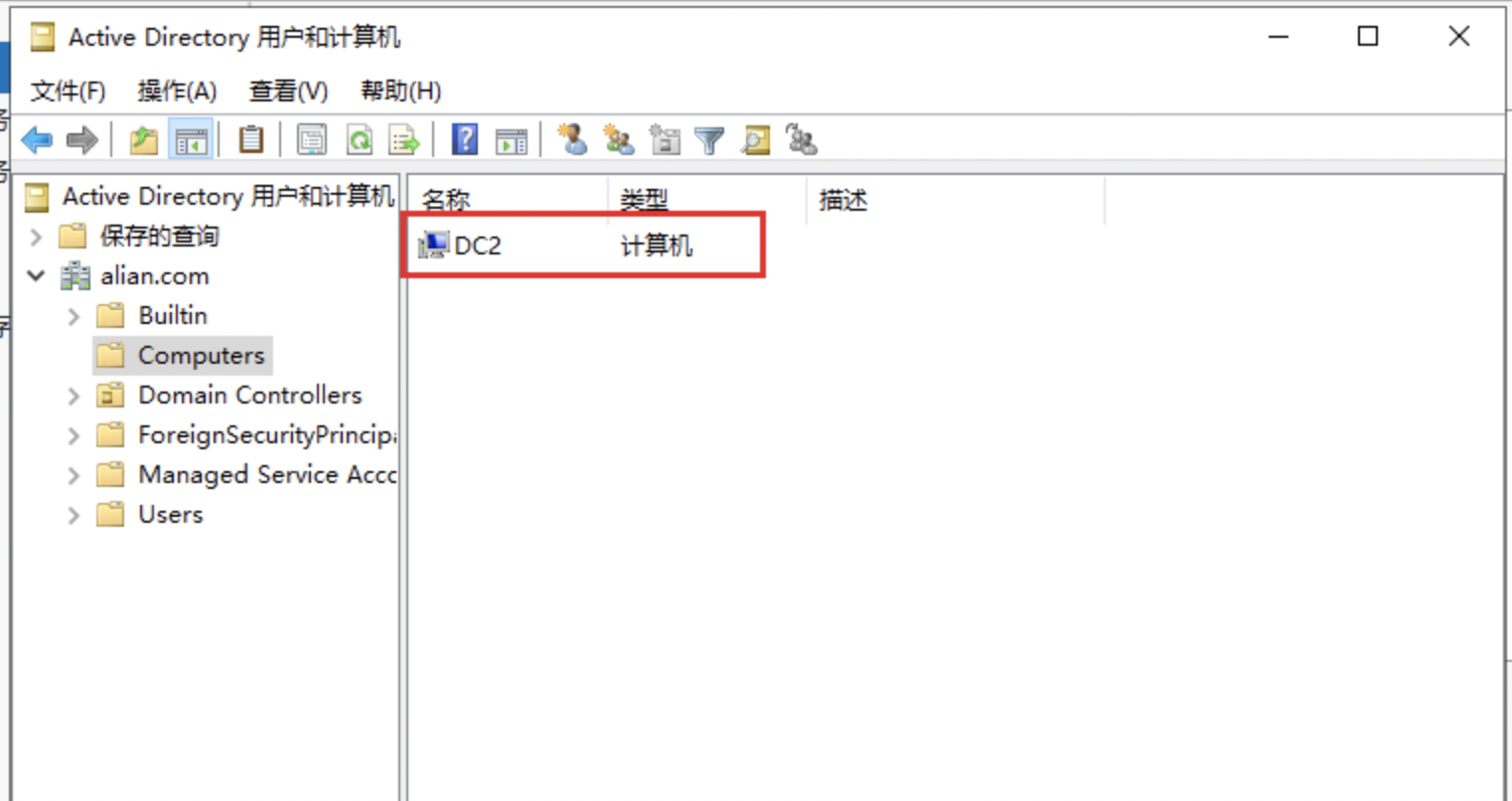

这时我们也可以在 DC1 中运行 dsa.msc 打开 Active Directory 用户和计算, 在 Computers 中查看到 DC2:

添加 AD 角色, 提升为 DC

Install-WindowsFeature AD-Domain-Services -IncludeManagementTools Install-ADDSDomainController -Credential (Get-Credential "fzcdh.com\administrator") -DomainName fzchd.com -InstallDns SafeModeAdministratorPassword: ************ 确认 SafeModeAdministratorPassword: ************

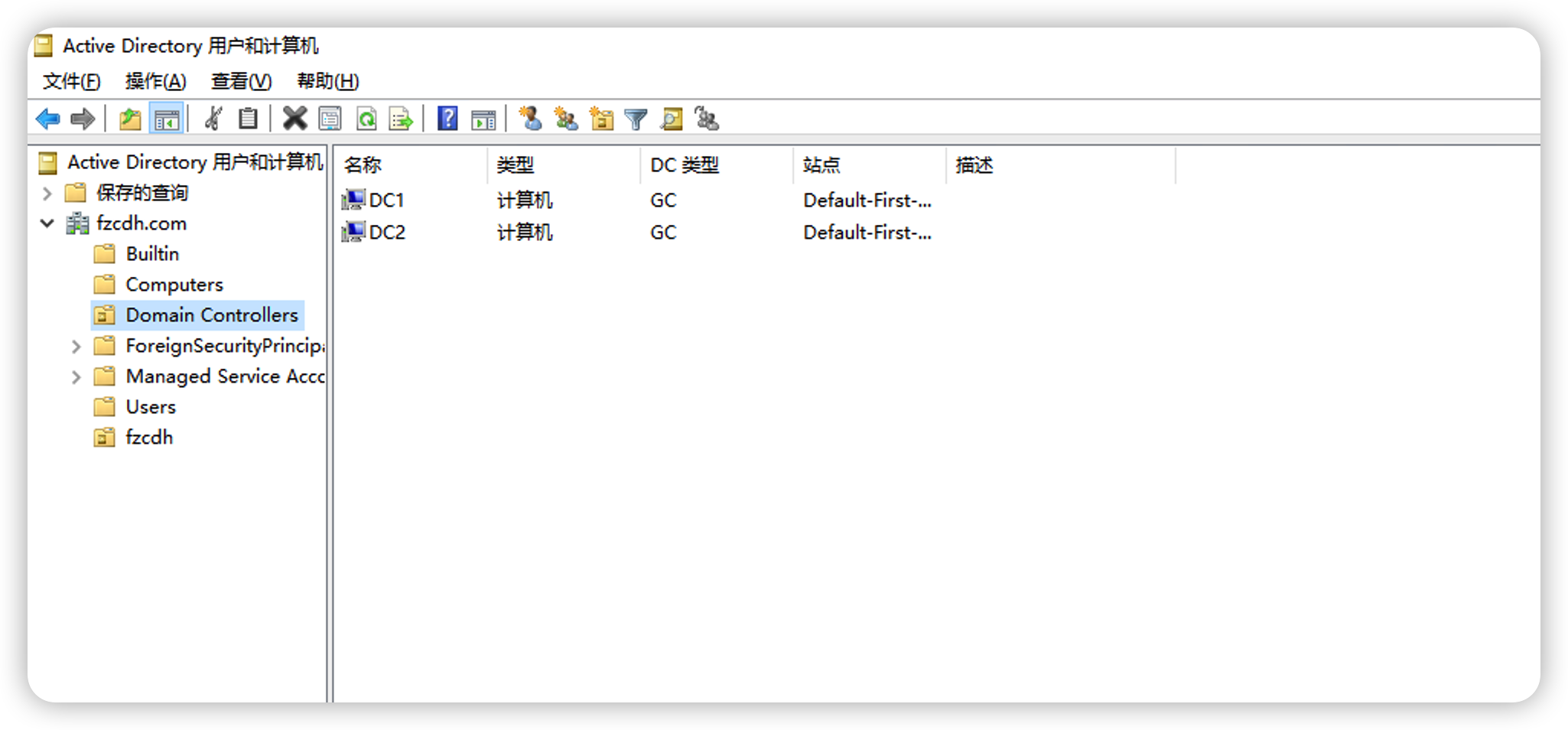

完成后系统自动重启, 再次检查 DC1 中的 AD 用户和计算机, 可以看到 DC2 已经从 Computers 移动到了 Domain Controllers 中:

添加 ADCS 角色

由于后面的 ADFS 需要使用 SSL 证书, 我们可以在现有的 DC1 上面添加 ADCS 角色进行自签名的证书颁发

# 添加"证书颁发机构" > Install-WindowsFeature -Name ADCS-Cert-Authority -IncludeManagementTools # 指定 CA 设置类型为 "企业 CA" > Install-AdcsCertificationAuthority ` -CAType EnterpriseRootCa ` -CryptoProviderName "RSA#Microsoft Software Key Storage Provider" ` -KeyLength 2048 ` -HashAlgorithmName SHA1 ` -ValidityPeriod Years ` -ValidityPeriodUnits 10 ` -CACommonName "fzcdh.com Root CA" ` -CADistinguishedNameSuffix "DC=fzcdh,DC=com" ` -Force

附1: 常用 GUI 管理工具打开命令

| 命令 | 对应工具 |

|---|---|

| dsa.msc | Active Directory 用户和计算机 |

| dnsmgmt.msc | DNS 管理器 |

| certsrv.msc | 证书颁发机构管理工具 |

| certlm.msc | 证书 - 本地计算机 |

附2: 缩写解释

| 缩写 | 全拼 | 解释 |

|---|---|---|

| AD | Active Directory | 活动目录 |

| DC | Domain Contronller | 域控制器 |

| ADCS | Active Directory Certificate Services | 活动目录证书服务 |

| CA | Certificate Authority | 证书授权 |